Vierme de calculator

Un vierme de computer (într-un context de computer, un vierme pe scurt ) este un program rău intenționat ( program de computer sau script ) cu proprietatea de a se replica după ce a fost executat o singură dată. În contrast cu virus de calculator , spread - urile vierme fără infectarea fișierelor străine sau sectoare de boot cu codul său.

Viermii se răspândesc prin rețele sau prin suporturi amovibile, cum ar fi stick-uri USB . Pentru a face acest lucru, de obicei (dar nu neapărat) au nevoie de un program auxiliar, cum ar fi un serviciu de rețea sau un software de aplicație ca interfață pentru rețeaua respectivă; Pentru suportul amovibil, de obicei aveți nevoie de un serviciu care să permită viermelui să pornească automat după conectarea suportului încărcat (cum ar fi autorun , uneori și desktopul Windows activ ).

Un astfel de utilitar ar putea fi, de exemplu, un program de e-mail pe care viermele îl folosește pentru a se distribui la toate adresele de e-mail introduse acolo. În funcție de tipul de program de ajutor, codul vierme poate uneori chiar să se execute pe sistemele țintă, ceea ce înseamnă că nu este necesară nicio interacțiune cu utilizatorul pentru a se răspândi mai departe de acolo. Prin urmare, această metodă este atât mai eficientă, cât și mai eficientă în comparație cu metoda de răspândire a unui virus. Cu toate acestea, viermele nu se poate reproduce singur, sau cel puțin nu automat, pe sistemele care nu oferă viermelui acces la programul auxiliar necesar.

Viermele aparține familiei de programe nedorite sau dăunătoare, așa-numitul malware , care necesită măsuri de protecție împotriva viermilor . În plus față de distribuția secretă, care leagă resursele fără a fi întrebat, o posibilă funcție dăunătoare a viermelui poate aduce modificări sistemului pe care utilizatorul nu îl poate controla. Există riscul ca numeroase computere din rețea să fie compromise .

Diferența dintre vierme, virus și troian

Ceea ce un virus și un vierme au în comun este capacitatea lor de a se răspândi pe computere. Un virus face acest lucru intrându-se în zona de boot a unui mediu de date (virusul sectorului de boot) sau încorporându- se în alte fișiere (virusul fișierului, virusul macro). Prin interacțiunea utilizatorului care conectează un mediu detașabil infectat la un alt sistem (și îl repornește în această stare ) sau deschide un fișier infectat, se execută și codul de virus, prin care alte sisteme sunt infectate cu virusul. Virusul este răspândit cu ajutorul utilizatorului.

Un vierme se răspândește într-un mod diferit fără a infecta fișiere sau zone de boot pe disc. De obicei, folosește o infrastructură existentă pentru a se copia automat pe alte sisteme. Pentru a rămâne la exemplul introducerii, viermele s-ar putea trimite la toate adresele de e-mail gestionate de un program de e-mail. Pe sistemele țintă, este uneori necesară interacțiunea cu utilizatorul care deschide atașamentul de e-mail și astfel execută viermele pe care îl conține. Odată executat, viermele se trimite la rândul său la toate adresele de e-mail administrate de noul sistem și astfel ajunge la alte sisteme.

Un cal troian, sau troian pe scurt, este un program de calculator sau un script care se deghizează ca o aplicație utilă, dar îndeplinește o funcție diferită în fundal, fără știrea utilizatorului. Cel mai simplu exemplu în acest sens este un fișier rău intenționat, cum ar fi ich_zerstoere_Daten.exe, căruia i se dă un nume de fișier care sugerează o altă funcție, cum ar fi lustiger_Bildschirmschoner.exe. Nu contează dacă „economizorul de ecran amuzant” afișează de fapt un economizor de ecran în timp ce distruge datele sau dacă pur și simplu distruge datele. Utilizarea numelui de fișier înșelător este suficientă pentru a clasifica programul drept cal troian. În plus, caii troieni nu se pot răspândi singuri sau automat.

În exemplul de vierme prezentat mai sus, care dorește ca utilizatorul să îl deschidă ca atașament de e-mail, viermelui îi place să folosească tehnicile de ascundere ale calului troian. Deci, în loc să folosească un atașament cu numele „Sunt un vierme”, preferă să se prezinte ca un „document important” (de exemplu, o „factură”, prin care este irelevant dacă acest lucru este autentic) pentru utilizator, viermele se deschide și el . Apoi formează un amestec de viermi și cai troieni.

La fel, nimeni nu-l împiedică pe dezvoltatorul viermilor să ia o a doua rută, ruta virusului, pentru a-și răspândi programul. Viermele poate infecta și fișierele de pe sistemul pe care rulează cu codul său. Un astfel de program formează apoi un amestec de viermi și viruși.

distribuție

Viermii se răspândesc prin intermediul rețelelor sau prin mijloace de comunicare amovibile, cum ar fi B. Memorii USB.

Deoarece viermele în sine vine sub forma unui program sau script executabil, acesta se bazează pe executarea pe sistemul țintă. Fie acest lucru este realizat de utilizatorul care deschide viermele „manual”, fie este executat automat pe sistemul țintă în legătură cu primirea codului viermelui. Acesta din urmă este, de asemenea, posibil datorită unei erori în proiectarea programului utilitar, unei erori de programare tehnică (cum ar fi un buffer overflow ) sau unei alte vulnerabilități de securitate. Deoarece lacunele de securitate cunoscute de producător vor fi mai devreme sau mai târziu închise cu suport funcțional, răspândirea viermelui prin comoditatea, ignoranța și comportamentul incorect al utilizatorului, prin actualizarea software-ului sistemului său sau pornirea viermelui însuși, este de mare importanță.

Pentru pornirea „manuală” a viermelui, consultați exemplul pentru viermele de e-mail executat de utilizator .

Execuție automată

Robert T. Morris a scris un program în 1988 care folosește, printre altele, un shell de la distanță pentru a se copia pe alte sisteme și a-l executa acolo, cu scopul de a se copia de acolo în alte sisteme și de a-l executa acolo. Când programul său a scăpat de sub control, lumea s-a confruntat cu primul vierme de pe internet. Programul său a încercat să se sustragă detectării și analizei sistemelor infectate, dar nu a conținut nicio rutină explicită rău intenționată. Rutina sa de distribuție care funcționează constant a adus numeroase sisteme în stagnare. Viermii moderni folosesc uneori astfel de mecanisme de automatizare sau similare ale unui program, cum ar fi cele furnizate de shell-ul de la distanță , pentru a-și copia codul într-un sistem la distanță și a-l executa acolo.

Viermele Morris a arătat, de asemenea, o modalitate de exploatare a erorilor de programare pentru a crea un astfel de mecanism în programele care în mod normal nu prevăd o astfel de automatizare ( executarea comenzii exploatează din cauza unei erori în degetul serviciului de rețea printr-un overflow de tampon în funcția gets ( ) . Ca un exemplu suplimentar, viermele Blaster folosește un exploit în interfața RPC / DCOM din Windows 2000 și XP pentru a căuta și infecta computere prin rețele pe care există vulnerabilitatea utilizată de vierme.

Alternativ, viermii pot utiliza, de asemenea, lacune de securitate în proiectarea unei aplicații, de exemplu, dacă aplicația oferă funcții care sporesc confortul aplicației, dar încalcă restricțiile obișnuite de securitate. Aceasta include un cod de program care poate fi integrat ca „obiect” într-un site web sau într-un e-mail HTML și altele asemenea. Cu acesta din urmă, codul vierme este pornit de îndată ce e-mailul este citit, fără a fi nevoie să deschideți un atașament. Mai exact, utilizarea obiectelor ActiveX și implementarea JScript și VBScript pot permite un anumit grad de ușurință în utilizare, dar implică riscurile menționate. În cele din urmă, acest lucru a dus la anumite funcții pe care dezvoltatorul a dorit să le blocheze din nou; utilizatorul trebuie să-l activeze în mod explicit în aplicația sa dacă dorește să-l folosească. În schimb, există metoda de clasificare a anumitor surse ca fiind de încredere cu ajutorul certificatelor digitale și de a le permite accesul la mecanisme altfel blocate. Cu toate aceste metode, de la implementarea software a blocadei până la setul de reguli, apar din când în când erori, care sunt utilizate în răspândirea viermilor.

Mai exact, există, de exemplu, un număr de viermi care exploatează o eroare într-o versiune mai veche a programului de poștă electronică Microsoft Outlook Express în următoarea formă: Outlook Express trimite de obicei atașamente la e-mailurile HTML în linie , adică direct în mesajul însuși, arătat. Alternativ, textul sursă al e-mailului poate conține, de asemenea, o referință sub care fișierul relevant este stocat online și apoi este afișat într-un cadru în linie . În cadrul unui text sursă HTML, formatele de fișiere care nu corespund standardului Internet și, prin urmare, în mod normal nu pot fi integrate direct într-o pagină HTML pot fi definite ca „obiecte”. În acest scop, sistemul este informat cu privire la tipul de „obiect” și la modul în care sistemul ar trebui să facă față acestuia. Analizatorul HTML mshtml.dll ar trebui acum să întrebe dacă acest tip de „obiect” este cunoscut și poate fi executat. Această interogare este punctul slab al sistemului, întrucât o anumită interogare incorectă duce la o eroare de sistem și apoi la executarea „obiectului”, deși s-ar aștepta opusul. Pur și simplu uitându-vă la textul de e-mail a pornit malware-ul fără nicio altă acțiune din partea utilizatorului. Această eroare a fost corectată prin actualizarea software-ului. O gaură de securitate similară a existat în programul de e-mail Eudora .

Tipuri de distribuție

E-mail viermi

Mulți viermi folosesc e-mail pentru a răspândi. Este trimis fie fișierul executabil, fie un hyperlink către fișierul executabil. E-mailurile pot fi trimise fie prin controlul de la distanță al programelor preinstalate, cum ar fi Microsoft Outlook, fie de către subprogramul SMTP al viermelui. Adresa de e-mail a destinatarului se găsește adesea în agendele de adrese preinstalate. Cu toate acestea, alte fișiere de pe hard disk-uri (cum ar fi în fișiere temporare de Internet ) pot fi utilizate și de către vierme sau adresele de e-mail de pe site-uri web speciale (cum ar fi cărțile de oaspeți online ) pot fi utilizate pentru distribuția inițială . Reprezentanți cunoscuți de acest tip sunt Loveletter , care s-a răspândit exploziv prin e-mail în mai 2000 sau Netsky .

Viermi de mesagerie instant

Programele de mesagerie instant precum WhatsApp , ICQ , MSN Messenger sau Skype sunt, de asemenea, susceptibile la malware din cauza conexiunii lor web. Un vierme de acest tip se răspândește prin trimiterea unui link către o pagină web pe un mesager care conține viermele. Dacă utilizatorul dă clic pe link, viermele este instalat și executat pe computerul său, deoarece mesagerul instant nu conține de obicei propriul său analizor HTML, ci folosește analizorul Internet Explorer. Viermele trimite acum linkul de pe acest computer către toate contactele introduse.

Viermi IRC

Clienții IRC sunt programe cu care orice utilizator poate face schimb de mesaje text cu alți utilizatori practic în timp real în chatul prin releu pe Internet . Majoritatea programelor IRC folosesc un script special pentru a face log on la serverul IRC , care este executat la pornirea programului. Acest script conține comenzi executate de programul IRC. Aceste comenzi sunt, de exemplu, conectarea la un canal , scrierea mesajelor, dar și trimiterea de fișiere. Un vierme IRC care a infectat un computer caută programe IRC pe care le poate folosi pentru a se răspândi. Când a găsit un astfel de program, modifică scriptul, care este încărcat automat. La următoarea pornire a programului IRC, viermele este trimis automat tuturor utilizatorilor dintr-o cameră de chat. Dacă un utilizator acceptă descărcarea și deschide fișierul descărcat, procesul se repetă. În prezent există viermi IRC ( mIRC , pIRCh, vIRC, dIRC și Xircon) pentru cel puțin cinci programe IRC .

Viermi P2P

Peer-to-Peer este o formă de rețea care conectează computerele din rețea fără un server . H. stabilește o conexiune directă între utilizatorii individuali. Majoritatea site-urilor de partajare a fișierelor de pe Internet, cum ar fi sistemele Kazaa , Morpheus sau BitTorrent , utilizează tehnologie peer-to-peer. În principiu, există trei moduri în care un vierme se poate răspândi într-un schimb de swap:

Prima posibilitate este ca viermele să se copieze singur în folderul partajat din care alți utilizatori pot descărca fișiere. Denumirea corectă este importantă pentru aceste tipuri de viermi, deoarece mai mulți utilizatori descarcă un fișier cu un nume interesant decât un fișier cu un nume generat aleatoriu. De aceea există viermi care își caută numele pe site-uri web speciale pentru a fi cât mai credibili. Acest tip de distribuție în rețelele de partajare a fișierelor este simplu, dar nu deosebit de eficient, deoarece rețelele de partajare a fișierelor sunt de obicei fișiere destul de mari și aproape fiecare program de partajare a fișierelor are acum filtre eficiente pentru a exclude anumite formate de fișiere suspecte.

În al doilea mod de răspândire, viermele oferă celorlalți utilizatori ai rețelei P2P un fișier infectat ca rezultat al căutării (hash set sau. Torrent file) printr-un protocol peer-to-peer pentru fiecare interogare de căutare. Utilizatorul copiază apoi viermele pe computerul său ca fișier presupus dorit și îl infectează atunci când este deschis. Acest tip de distribuție este foarte eficient, cu condiția ca dimensiunea fișierului viermelui să fie aproximativ de dimensiunea fișierului pe care îl caută, dar dificil de programat și, prin urmare, rar distribuit.

A treia metodă este atacul viermelui asupra vulnerabilității vecinilor săi din rețeaua P2P. Această metodă poate fi foarte eficientă în ceea ce privește viteza de propagare dacă nu este necesară nicio acțiune din partea utilizatorului (cum ar fi descărcarea unui fișier și pornirea acestuia pe computer). Viermele infectează apoi aceste sisteme într-un mod complet automatizat. De îndată ce viermele este capabil să vizualizeze și o listă a vecinilor săi din rețeaua P2P pentru fiecare client infectat, se poate adresa acestora în mod specific. Acest lucru permite viermelui să prevină detectarea, deoarece nu trebuie să stabilească un număr excesiv de conexiuni la alte sisteme de pe Internet, care este considerat un comportament anormal și ar fi vizibil. O rețea P2P se bazează pe faptul că fiecare utilizator stabilește multe conexiuni cu alți participanți, ceea ce face mult mai dificilă identificarea viermelui pe baza traficului de date pe care îl provoacă .

Viermi de disc amovibili

Suporturile amovibile sunt suporturi amovibile pentru computere, cum ar fi stick-urile USB . Acești viermi se copiază pe suporturile de date pentru a se răspândi de la un computer la altul. Spre deosebire de speciile menționate până acum, acest grup nu folosește o rețea pentru a se răspândi. Programul poate utiliza pornirea automată a suportului de date.

Pe de altă parte, există și viermi care se copiază pe dischete fără a utiliza nicio formă de pornire automată. Sunt singurii viermi care nu au nevoie de un program auxiliar pentru a se răspândi, deși se bazează pe utilizator pentru a-i găsi el însuși și a-i porni „manual”. Cu toate acestea, din moment ce dischetele nu mai sunt răspândite, astfel de viermi nu mai au șanse să se răspândească pe scară largă. În principiu, acest tip de distribuție este posibil și cu mediile actuale, cum ar fi un CD inscripționabil. Cu toate acestea, copierea codului rău intenționat este mai complicată aici.

Viermi mici ai dispozitivului USB

Pe lângă stick-urile de memorie USB, alte dispozitive USB mici pot fi folosite și pentru a răspândi viermi. Astfel de atacuri nu depind de capacitatea de pornire automată a unui dispozitiv de stocare USB, ci folosesc mai degrabă un procesor mic pentru a simula o tastatură. Din această tastatură falsă, dispozitivul atacator injectează în sistem comenzi care par să provină de la utilizatorul real. Aceasta va porni programele malware care se află pe dispozitivul de stocare în masă USB încorporat.

Toate tipurile de dispozitive USB mici care pot fi trimise victimei ca cadou aparent promoțional sunt potrivite pentru această metodă de atac.

Viermi ai telefonului mobil

Viermii telefonului mobil au apărut pentru prima dată în iunie 2004. Producătorii de antivirus suspectează că vor apărea din ce în ce mai mulți viruși și viermi în această zonă, similar tendinței din sectorul computerelor.

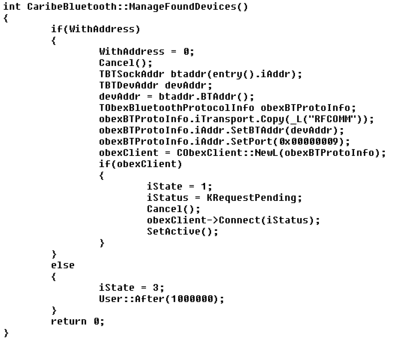

Viermii curenți se răspândesc în cea mai mare parte prin Bluetooth , o conexiune fără fir între telefoane mobile, imprimante sau scanere cu o rază de acțiune cuprinsă între zece și 100 de metri. Viermii telefonului mobil atacă în principal sistemul de operare Symbian OS și încearcă să se trimită la toate receptoarele Bluetooth disponibile folosind Bluetooth. Din 2005, de asemenea, a fost posibil ca acești viermi să se răspândească prin MMS .

Prin urmare, producătorii de antivirusuri recomandă clienților să dezactiveze Bluetooth în mod implicit.

Diseminarea suplimentară este posibilă prin GPRS / UMTS, precum și prin WLAN. Primul vierme iOS cunoscut , care a reușit doar pe iPhone-urile cu jailbreak, s- a răspândit în rețeaua UMTS (Australia), a fost Ikee . Succesorul său s-a numit iPhone / Privacy.A și își caută drumul prin WLAN.

Exemplu: vierme de e-mail executat de utilizator

În acest exemplu, viermele este primit ca atașament de e-mail. Destinatarului ar trebui să i se solicite acum să deschidă atașamentul și să declanșeze astfel răspândirea viermelui. Prin urmare, metodele utilizate în cele ce urmează sunt destinate utilizatorului sistemului IT și nu sistemului în sine.

camuflaj

Viermele trebuie să se camufleze din ochii utilizatorului pentru a avea succes în condițiile descrise. Acest lucru are loc sub două constelații complementare:

- Destinatarul e-mailului trebuie să aibă un interes special în deschiderea atașamentului.

- Destinatarul nu trebuie să conștientizeze pericolul atașamentului.

Primul punct vizează o tehnică cunoscută sub termenul „inginerie socială”, influențarea mentală a destinatarului la nivel social. Aici se referă la textul e-mailului, care este destinat să facă o impresie specială asupra utilizatorului și astfel să-i determine să facă lucruri pe care în mod normal (posibil) nu le-ar face, cum ar fi deschiderea atașamentului.

Al doilea punct folosește tehnica „calului troian”, care este utilizată pentru a afișa atașamentul de e-mail în sine nu ca un vierme, ci ca „fișier inofensiv și util”.

Camuflaj legat de textul e-mailului

Influența psihologică asupra destinatarului

Interesul destinatarului pentru atașament este trezit dacă conținutul e-mailului asociat are drept scop un efect de șoc special, de exemplu prin amenințarea căilor de atac legale până la urmărirea penală. Alte texte însoțitoare încearcă să trezească curiozitatea sau dorința promițând sume mari de bani sau oferind fișiere de imagini private cu sau fără conținut pornografic.

În orice caz, destinatarul este trimis la atașamentul e-mailului, care ar trebui să conțină informații detaliate. Interesul trezit în fișierul atașat diminuează, de asemenea, în mod firesc orice preocupare de securitate.

Camuflaj legat de atașamentul de e-mail

Extensie de nume de fișier duplicat

Unele programe de e-mail (în special mai vechi) pentru sistemul de operare Windows aderă la setările standard ale sistemului de operare și ascund extensia de fișier a fișierelor executabile cunoscute. Prin urmare, un vierme poate fi mascat ca fișier de orice fel, astfel încât un fișier dăunător „ Musik.mp3.exe” este Musik.mp3afișat utilizatorului doar ca „ ” și, prin urmare, nu poate fi distins de un fișier inofensiv de redare a muzicii MP3 la prima vedere .

Cu toate acestea, utilizatorul ar putea recunoaște tipul de fișier adevărat dacă simbolul fișierului afișat ( pictograma ) corespunde simbolului standard al unei aplicații. Cu toate acestea, dacă această pictogramă standard sau pictograma încorporată în aplicație este afișată depinde de programul de e-mail utilizat. Este mai bine să schimbați setarea programului, astfel încât extensiile tipurilor de fișiere cunoscute să nu mai fie ascunse, astfel încât să fie afișat întregul nume de fișier.

În principiu, nu ar trebui să deschideți fișiere nesolicitate din surse externe. Atașamentele de e-mail pe care doriți să le deschideți nu trebuie deschise pur și simplu folosind opțiunea „deschide”, ci mai degrabă folosind opțiunea „deschideți cu”. Aceasta oferă posibilitatea de a selecta un program care să redea fișierul corespunzător. O aplicație pentru redarea fișierelor muzicale nu poate reda un astfel de fișier executabil deghizat și răspunde cu un mesaj de eroare, în timp ce opțiunea „deschis” ar fi executat pur și simplu fișierul și astfel ar fi pornit viermele.

Tipuri de fișiere presupuse inofensive cu conținut nelegat

O altă posibilitate de a ascunde codul executabil sub o extensie de fișier „inofensivă” este oferită de programele care analizează tipul de fișier independent de extensia sa și îl tratează în funcție de tipul său real. De exemplu, teoretic nu este posibil să se stocheze codul macro executabil într-un fișier RTF , deoarece acest format de fișier nu acceptă macrocomenzi. Cu toate acestea, un fișier numit „ ”, redenumit în „ ”, este recunoscut de Office ca fișier DOC bazat pe conținutul fișierului , după care codul macro stocat în acesta este executat în ciuda extensiei de fișier .

gefährlich.docharmlos.rtf.rtf

Și aici puteți utiliza opțiunea „deschideți cu” pentru a selecta un program din majoritatea programelor de e-mail cu care va fi deschis fișierul. Pentru a preveni executarea viermelui, este logic să selectați un program în locul software-ului de editare instalat (Office) care poate afișa și imprima fișierul fără, totuși, să susțină posibilitatea executării codului macro. Producătorul de software Microsoft oferă aplicații Windows gratuite, cum ar fi vizualizatorii Word, vizualizatorii Excel și vizualizatorii PowerPoint în acest scop.

Tipuri de fișiere neexecutabile care devin executabile printr-un exploit

Un exploit de executare a comenzii profită de erorile de programare dintr-un program pentru a obține codul său de executat. Cu toate acestea, codul poate fi pornit numai dacă fișierul infectat este de fapt deschis cu programul pentru care este destinat exploatarea.

În funcție de programul pe a cărui vulnerabilitate se bazează exploatarea, codul executabil poate fi ascuns în orice tip de fișier, inclusiv fișiere care în mod normal nu sunt executabile. De exemplu, există opțiuni pentru stocarea codului executabil într-un fișier grafic.

Deoarece programele pot utiliza mecanisme prefabricate (biblioteci partajate) de la producătorul sistemului de operare, de exemplu pentru a afișa anumite tipuri de fișiere, erorile din aceste mecanisme sunt, de asemenea, relevante pentru aplicații de la producători terți. Acest lucru se aplică în special vulnerabilităților de securitate despre care se știe că există în Internet Explorer. O actualizare de securitate a Internet Explorer elimină decalajul de securitate pentru aceste programe în același timp.

Numele de fișiere lungi

Utilizarea unui nume de fișier nesuspicios, dar extrem de lung (cum ar fi „ private_bilder_meiner_familie_aus_dem_sommercamp_nordsee_2003.exe”) este destinat să ascundă extensia numelui de fișier. De îndată ce numele fișierului este afișat într-o fereastră relativ mică, ultima parte a numelui fișierului și astfel extensia rămân ascunse (afișată de exemplu ca „ private_bilder_meiner_familie_aus_dem_sommercamp_nor…”).

Această tactică poate fi extinsă, de exemplu prin utilizarea inițială a unui nume scurt, lipsit de suspiciune, cu o extensie incorectă a numelui de fișier ca nume de fișier, la care se inserează un număr mare de spații înainte de extensia reală (cum ar fi „ lustiger_Elch.jpg <noch zahlreiche weitere Leerzeichen…> Checked by Antivirus.exe”). Două metode de ofuscare sunt utilizate în combinație: Pe de o parte, există o mare probabilitate ca extensia de fișier reală să nu fie afișată utilizatorului din cauza lungimii numelui și că spațiile utilizate nu vor indica fișierul semnificativ mai lung. Nume. Dacă numele fișierului este afișat integral (în funcție de programul de poștă electronică), utilizatorul poate interpreta și textul „Verificat de Antivirus.exe” , care este departe de numele fișierului aparent complet, ca un indiciu fără ca acesta să fie direct legat de tipul de fișier al atașamentului.

Utilizarea unor tipuri mai puțin frecvente de fișiere executabile

Deoarece aplicațiile de acest tip .exesunt relativ cunoscute sub numele de fișiere executabile, sunt folosite uneori tipuri de fișiere mai puțin frecvente ( formate de fișiere ), cum ar fi .com, .bat, .cmd, .vbs, .scr, .scf, .wfs, .jse, .shs, .shb, .lnksau .pif. Extensia de fișier .comeste, de asemenea, potrivită pentru simularea unui link către un site web (de exemplu „ www.example.com”).

Compresie și criptare

Prin utilizarea formatelor de compresie, cum ar fi formatul ZIP , tipul de fișier al viermelui încorporat este ascuns până când este despachetat, ceea ce îngreunează fundamental aplicarea măsurilor automate de protecție. Erorile în implementarea procedurilor de compresie pot chiar împiedica scanarea fișierului pentru detectarea malware-ului. În plus, fișierul poate fi transmis într-o formă criptată, ceea ce exclude examinarea automată a unui astfel de fișier la un moment dat înainte ca utilizatorul să îl deschidă.

Pericol

Potrivit unui studiu realizat de Sophos , un producător de software antivirus, în 2005 exista o șansă de 50% ca un PC cu Windows XP fără actualizare de software să fie infectat cu software rău intenționat pe internet în decurs de 12 minute. Acest lucru este posibil, deoarece anumiți viermi au exploatat punctele slabe și erorile din serviciile de rețea care nu sunt încă închise pe un computer fără actualizări adecvate .

În special prin activată implicit în versiunile ulterioare de Windows desktop firewall și utilizarea sporită a SoHo - routere , ambele din care restricționează accesul la distanță la serviciile de rețea, acest risc a scăzut. Fișierele individuale ale programului sau scripturile executabile nu mai sunt în general permise să fie trimise ca atașamente la majoritatea furnizorilor de e-mail. Cu toate acestea, deoarece această restricție poate fi eludată cu ușurință, mulți furnizori de e-mail reacționează în zilele noastre mult mai repede la corespondența în masă prin blocare automată și măsuri de securitate.

Cel mai mare pericol constă în lacunele de securitate recent descoperite, în special în sistemul de operare, browserul sau clientul de e-mail, pentru care nu există încă o remediere rapidă. Dacă un vierme de computer profită de un astfel de exploit, nu vă puteți proteja eficient împotriva acestuia, în funcție de caz.

Daune economice

Daunele financiare pe care le pot provoca viermii de computer sunt mai mari decât cele ale virușilor de computer . Motivul pentru aceasta este consumul considerabil de resurse de rețea pur și simplu prin modul în care un vierme se răspândește, ceea ce poate duce la eșecul abonaților de rețea din cauza suprasolicitării. De exemplu, dacă serverul unei companii cade, poate duce la pierderea muncii.

La începutul lunii mai 2004, un panou de afișare de pe aeroportul Viena-Schwechat a suferit un eșec total pe termen scurt din cauza viermelui „Sasser”. Pe alocuri, SQL Slammer a pus o astfel de presiune pe infrastructura Internetului, încât conexiunile din multe locuri s-au prăbușit complet.

Viermii telefonului mobil care se răspândesc prin MMS ar putea provoca daune economice suplimentare în viitor . Dacă un astfel de vierme trimite zeci de mesaje MMS cu taxă, se poate aștepta la o pierdere financiară ridicată.

Alte daune financiare pot rezulta din așa-numitele atacuri distribuite de refuz de serviciu . După cum se poate observa din exemplul W32.Blaster , chiar și companiile mari, cum ar fi SCO sau Microsoft, pot fi puse în dificultate.

Recompensă pentru scriitorii de viermi

În noiembrie 2003, Microsoft a fondat ceea ce este cunoscut sub numele de un program de recompensă antivirus pentru a sprijini vânătoarea celor responsabili de răspândirea viermilor și a virușilor în întreaga lume. Când a fost fondată, inițiativa a primit un capital de pornire de 5 milioane de dolari SUA, o parte din care a fost deja oferită ca recompensă pentru capturarea și convingerea actualelor împrăștiere de viermi. Microsoft vrea să sprijine autoritățile responsabile de anchetă în căutarea autorilor. Microsoft lucrează cu Interpol , FBI , Serviciul Secret și „Centrul de reclamații privind frauda prin internet”, deoarece „viermii și virușii rău intenționați sunt atacuri criminale împotriva oricui folosește internetul” .

Autorii viermilor W32.Blaster , Sasser , Netsky și Sobig au apărut pe această listă „Wanted” .

Acest program a avut primul său succes în mai 2004, când scriitorul de viermi a fost arestat și condamnat de Sasser și Netsky. Studentul de 18 ani de la Waffensen din districtul Rotenburg / Wümme a fost raportat de foști prieteni din cauza recompensei oferite.

Măsuri de protecție

Următorul este un rezumat al părților articolului care se referă la protecția împotriva viermilor. În plus, sunt tratate soluții software comune din acest domeniu.

Protecție împotriva ingineriei sociale

Nu există protecție tehnică împotriva influenței psihologice a utilizatorului ( inginerie socială ), de exemplu prin textul unui e-mail. Utilizatorul poate fi, totuși, informat despre riscurile și metodele malware-ului (a se vedea exemplul din „ Vierme de e-mail executat de utilizator ” ). Educația crește pragul de inhibare și face mai dificil pentru un vierme să convingă utilizatorul să deschidă un fișier contaminat, cum ar fi un atașament de e-mail sau altele asemenea.

Gestionarea atașamentelor de e-mail și a altor fișiere din surse externe

Este recomandabil să nu deschideți fișiere nesolicitate din atașamente de e-mail sau alte surse. Nici măcar dacă provin de la un expeditor cunoscut de destinatar. Deoarece nici expeditorii cunoscuți nu sunt garanții de autenticitate, deoarece pe de o parte intrarea pentru expeditor poate fi falsificată și, pe de altă parte, chiar și expeditorii cunoscuți pot deveni victime ale viermilor. Dacă aveți dubii, ar trebui să întrebați expeditorul.

Fișierele pe care doriți să le deschideți pot fi examinate în prealabil pentru a stabili dacă conțin programe malware cunoscute în general (consultați secțiunea despre scanerele de viruși de mai jos).

Pentru fișierele care aparțin unei anumite aplicații (cum ar .mp3fi fișiere de muzică sau fișiere .jpggrafice), nu ar trebui să le deschideți pur și simplu folosind opțiunea „Deschideți”, ci mai degrabă utilizând opțiunea „Deschideți cu” sub selecția programului asociat (consultați secțiunea „ Duplicarea extensiilor de nume de fișiere ” ).

Documentele Office în special (inclusiv .doc, docx, .xls, .pptși .rtffișierele) din surse externe nu trebuie deschise cu programul Office instalat dacă doriți doar să le vizualizați. Deoarece programul Office prezintă riscul inutil în acest scop, că un cod macro stocat în document este executat. Este mai bine să utilizați o aplicație care poate afișa și imprima un astfel de fișier fără posibilitatea de a executa cod macro. Secțiunea „ Tipuri de fișiere presupuse inofensive cu conținut nelegat ” intră mai în detaliu cu referire la o alternativă gratuită.

Dacă doriți să vă asigurați că nu se execută niciun cod rău intenționat în timp ce e-mailul este citit (consultați „ Execuție automată ” ), puteți configura programul dvs. de e-mail astfel încât să nu afișeze cod HTML, ci doar text.

Protecție prin software

Scanner de viruși

Un scaner de viruși detectează viruși, viermi și cai troieni bine-cunoscuți și încearcă să le blocheze și să le elimine.

Ceea ce vorbește pentru utilizarea unui scaner de viruși

Dacă malware-ul este detectat de scanerul de viruși înainte ca fișierul contaminat să fie executat pe propriul computer pentru prima dată, mecanismul de protecție este pe deplin eficient. Înainte ca un fișier nou adăugat pe computer să fie executat / citit într-un software de aplicație care provine dintr-o sursă externă (de exemplu, de pe un suport amovibil, de pe un site web sau dintr-un e-mail), de aceea este recomandabil să fie verificat de către un supuneți software-ului antivirus.

Pentru a exclude alte modalități de infecție, același lucru se aplică și fișierelor care se află pe o unitate de rețea partajată dacă nu poate fi exclusă o infecție intermediară a unui astfel de fișier de către unul dintre celelalte sisteme (forme mixte între vierme și virus).

Pentru a îndepărta viermii computerului care nu se bazează pe fișiere, ci se răspândesc prin găuri de securitate, sunt absolut necesare componente de detectare a comportamentului software-ului antivirus, care sunt încorporate corespunzător în sistemul de operare.

Limite

Folosind metoda de căutare „compararea semnăturilor”, un scaner de viruși detectează numai malware-ul cunoscut de acesta; El nu poate recunoaște malware-ul care nu este (încă) cunoscut de el în acest fel. În acest fel, el poate stabili doar că un fișier, un suport de date sau chiar sistemul informatic nu conține malware cunoscut . Programatorul unui vierme de computer încearcă să păstreze viermele cât mai ascuns sau să schimbe o variantă cunoscută atât de mult încât să nu mai fie recunoscută; producătorul scanerului de viruși încearcă să mențină baza de date a semnăturii cât mai actualizată posibil - o „cursă”.

Datorită acestui principiu al „urmăririi” software-ului antivirus, acesta conține, de asemenea, componente care monitorizează procesele aflate în desfășurare în sistemul informatic pentru activități suspecte, în scopul detectării malware-ului, chiar dacă nu este cunoscut de scanerul de viruși. Și aici există o cursă împotriva malware-ului - nu în ceea ce privește conștientizarea malware-ului în sine, ci în ceea ce privește metodele și procedurile utilizate de malware.

Odată ce malware-ul a fost rulat, poate fi posibilă dezactivarea software-ului antivirus sau manipularea sistemului în așa fel încât malware-ul să nu mai poată fi detectat de scanerul de viruși (vezi rootkit ). În ceea ce privește programele malware bazate pe fișiere, întregul sistem computerizat poate fi mai bine examinat printr-un mediu de încărcare separat pentru o eventuală infestare cu malware, cum ar fi cea utilizată pe CD-uri live bootabile (de exemplu , Desinfec't , fost Knoppicillin ). Acest lucru previne ca mediul software al scanerului să fie împovărat în consecință.

Programele malware care au fost deja executate (adică instalate pe sistem) pot fi eliminate în mod fiabil din sistem doar într-o măsură limitată de software-ul antivirus. Acest lucru se datorează faptului că malware-ul este de obicei recunoscut prin intermediul unei semnături, care uneori nu oferă informații precise despre varianta malware-ului și rutina sa malware. Unele programe malware pot descărca, de asemenea, componente, de obicei pe Internet. Atunci nu știu ce alte programe malware au reîncărcat și ce modificări au adus sistemului. Aceste modificări sunt reținute după îndepărtarea dăunătorului. În cel mai bun caz, totuși, software-ul AV poate elimina complet malware-ul și corecta modificările aduse sistemului. În „ Soluții alternative ” se arată o modalitate fiabilă a modului în care dăunătorul poate fi îndepărtat complet.

Ceea ce vorbește împotriva utilizării unui scaner de viruși

Un scaner de viruși este un software complex care este uneori încorporat foarte adânc în sistemul computerizat pentru a putea controla anumite procese. Cu cât este mai complex un software, cu atât este mai probabil să conțină erori care pot afecta performanța, stabilitatea și securitatea sistemului computerizat.

Pentru a evita viermii computerului care nu sunt bazate pe fișiere, ci se răspândesc prin găuri de securitate, sunt absolut necesare componente de detectare a comportamentului software-ului antivirus care sunt încorporate în propriul sistem.

Scannerele de viruși nu oferă o protecție absolut fiabilă împotriva malware-ului, dar uneori sunt puternic publicitate în consecință. Utilizatorii ar putea deveni neglijenți și apoi pot acționa din greșeală.

A se vedea, de asemenea: Verificarea textului sursă

Soluții alternative pentru eliminarea malware-ului din sistem

Simplificarea sistemului prin înregistrarea ultimei imagini „curate” a hard disk-ului ( Image ) este o modalitate fiabilă de a elimina un malware destul de sigur de pe sistemul computerului. Deci instalați sistemul de operare, configurați software-ul, adaptați sistemul astfel încât toate fișierele personale să fie stocate pe o unitate diferită (acestea nu trebuie să fie pe aceeași unitate pe care a fost instalat sistemul de operare). Apoi creați o copie a unității (mai precis partiția de sistem ) pe care a fost instalat sistemul de operare și o salvați într-un fișier imagine. Dacă ulterior sistemul este infectat cu programe malware, versiunea de software salvată poate fi restaurată folosind fișierul imagine, care de obicei elimină malware-ul și toate modificările făcute între timp din sistemul dvs.

Probleme:

- Pentru a înlătura lacunele de securitate, sistemul de operare și aplicațiile trebuie actualizate cu cele mai recente actualizări. Acestea nu trebuie obținute printr-o rețea, deoarece sistemul este apoi conectat la aceasta cu goluri care încă există. Procedura este semnificativ mai complexă decât utilizarea metodelor obișnuite de actualizare online.

- Unele programe software trebuie înregistrate la producător în timpul instalării - și pentru aceasta, computerul trebuie, de obicei, să fie conectat la Internet. În caz contrar, software-ul nu poate fi instalat înainte de crearea fișierului imagine și apoi nu este inclus în acesta.

- Dacă starea actualizării din fișierul imagine trebuie să fie actualizată, trebuie recreată în mod regulat, ceea ce poate însemna o cantitate considerabilă de muncă.

- Păstrarea fișierelor personale prezintă un risc, deoarece malware-ul poate fi stocat și în acestea. O „eliminare sigură” nu poate fi garantată în acest fel. Software-ul antivirus cu o bază de date de semnături actualizată ar trebui să caute acolo înainte de a continua să lucreze cu documente personale.

- Toate modificările și setările care au fost făcute pe partiția de sistem de la crearea imaginii se vor pierde.

Vedeți și: Protejați la scriere partiția de sistem

Firewall personal (de asemenea, firewall desktop)

Doar un serviciu de rețea sau o aplicație pornită cu funcționalitatea corespunzătoare creează posibilitatea de a accesa resursele computerului (cum ar fi fișiere și imprimante) prin rețea. În plus, un decalaj de securitate într-un serviciu de rețea poate oferi baza pentru efectuarea acțiunilor pe computer dincolo de funcțiile de acces normale.

Firewall software - ul instalat local pe computer este menționată ca un firewall personal sau desktop firewall . Sarcina lor este de a preveni accesul rău intenționat și nedorit la serviciile de rețea de pe computer din exterior. În funcție de produs, acesta poate încerca, de asemenea, să împiedice aplicațiile să comunice cu lumea exterioară fără consimțământul utilizatorului.

Ceea ce vorbește pentru utilizarea unui firewall personal

Viermii care exploatează un defect de securitate într-un serviciu de rețea pentru a se răspândi pot infecta computerul numai dacă serviciul de rețea corespunzător este disponibil pentru vierme. Un firewall personal poate restricționa accesul la distanță la serviciul de rețea și astfel poate face infecția mai dificilă sau chiar preveni.

O astfel de filtrare este necesară, totuși, dacă un serviciu de rețea necesar este operat pe computer și accesul la acesta trebuie limitat la câteva computere. Uneori, numai sistemul local ( localhost , așa-numita interfață loopback 127.0.0.1) ar trebui să poată utiliza serviciul fără ca software-ul să poată fi configurat corespunzător. În toate celelalte cazuri, dezactivarea serviciilor de rețea este preferabilă blocării de către un firewall personal.

În plus, regulile firewall-ului personal pot, în cel mai bun caz, să împiedice accesul liber al unui serviciu reactivat sau instalat secret din rețea dacă, în ciuda tuturor precauțiilor, malware-ul este activat pe sistem, de exemplu printr-un e-mail atașament de poștă electronică. Un astfel de succes al software-ului firewall este, totuși, foarte dependent de abilitățile malware-ului în cauză (articolele de specialitate din revista TechNet Microsoft și nu avertizează că firewall-ul personal poate preveni accesul nedorit la rețea numai dacă malware-ul nu face un mare efort acolo pentru a-și ascunde activitățile). Dacă utilizați mesajul (posibil) din software-ul firewall pentru a elimina imediat serviciile reactivate împreună cu malware-ul , utilizarea firewallului personal ar fi putut fi utilă.

Limite

Firewall-urile personale sau alte programe de monitorizare a rețelei nu protejează împotriva instalării de malware care se bazează pe deschiderea unui fișier compromis de către utilizator. Cu toate acestea, în anumite circumstanțe, puteți atrage atenția asupra comunicațiilor de rețea neautorizate și, prin urmare, asupra viermelui. Ca o măsură suplimentară, unele produse firewall personale oferă, de asemenea, monitorizarea intrărilor de pornire automată ale sistemului, care pot oferi utilizatorului o indicație că viermele a fost instalat, deși software-ul firewall poate fi dezactivat și învechit de numeroase programe malware.

Ceea ce vorbește împotriva utilizării unui firewall personal

Există situații care pot duce la un accident sau chiar la dezactivarea permanentă a software-ului firewall, prin care accesul nerestricționat la serviciile de rețea filtrate anterior este posibil fără ca utilizatorul să observe.

O altă problemă a conceptului este că software-ul firewall este poziționat între implementarea normală a rețelei a sistemului de operare și lumea exterioară, ceea ce înseamnă că, deși implementarea inițială a rețelei nu mai este direct vulnerabilă, software-ul firewall mult mai complex poate fi atacat. Experiența arată că, cu cât software-ul este mai complex, cu atât conține mai multe erori și puncte de atac. Deoarece componentele lor rulează (cel puțin parțial) cu drepturi extinse și, de regulă , sunt instalate chiar și componentele nucleului , erorile de programare și proiectare au un efect deosebit de devastator asupra performanței, securității și stabilității sistemului. În acest fel, pot fi create oportunități de atac și spionaj care nu ar exista fără software-ul firewall instalat. Firewall-urile personale, de exemplu, pot conține ele însele lacune de securitate care oferă unui vierme abordări pentru acces la distanță.

În timp ce un firewall extern are un efect asupra fluxului de date al rețelei atunci când comunică cu rețeaua externă (Internet), un firewall personal are un impact negativ asupra întregii performanțe a rețelei și, de asemenea, încetinește viteza generală de lucru a computerului pe care a fost instalat.

Soluții alternative pentru a împiedica viermele să acceseze de la distanță serviciile de rețea

Dezactivarea tuturor serviciilor de rețea care nu sunt necesare oferă cea mai bună protecție împotriva accesului la distanță nedorit.

Pentru a preveni accesul serviciilor de rețea rămase de pe Internet, acestea nu ar trebui să fie legate de adaptorul de rețea care este conectat la Internet. Această sarcină nu este în întregime banală pentru un profan, motiv pentru care utilizarea unui dispozitiv intermediar, cum ar fi un router DSL , are sens. Acest dispozitiv asigură automat că niciun serviciu de rețea din rețeaua internă (privată) nu poate fi accesat direct de pe Internet.

În acest caz, în loc de propriul computer, routerul DSL este conectat la Internet, iar propriile computere sunt la rândul lor conectate la rețea cu acest dispozitiv. Dispozitivul formează singura interfață între rețeaua externă (Internet) și propria rețea internă (privată). PC-urile private transmit acum cererile lor către internet către routerul DSL, care accesează internetul în numele computerelor. Prin urmare, sistemul țintă vede routerul DSL doar ca expeditor, care, la rândul său, redirecționează pachetele de răspuns de la sistemul țintă către PC-ul corespunzător din rețeaua internă.

Posibilele atacuri de pe Internet sunt acum direcționate către routerul DSL, care este predestinat pentru aceasta, și nu lovesc direct PC-ul intern. Oricine de pe Internet care caută un serviciu de rețea (cum ar fi partajarea de fișiere și imprimante) pe adresa de rețea a routerului DSL nu îl va găsi, deoarece serviciul rulează pe computer și nu pe routerul DSL. Ruterul DSL nu poate fi atacat la acest nivel, iar serviciile de rețea ale computerelor interne nu pot fi accesate de pe Internet.

Chiar și programele malware care pot instala în secret un serviciu de rețea pe computer nu pot modifica această stare. Serviciul de rețea poate fi accesat numai din rețeaua privată, dar nu și de pe Internet (la urma urmei, malware-ul nu poate instala un serviciu pe routerul DSL, doar pe computer).

Totuși, acest mecanism are și limitele sale: pentru ca un router DSL să funcționeze fără o configurație manuală permanentă, acesta trebuie să poată crea reguli dinamice. Aceste reguli permit automat toate conexiunile de comunicare care au fost solicitate de la rețeaua internă (adică de la computerele private). Deci, dacă malware-ul instalează doar un serviciu de rețea care așteaptă o conexiune externă, mecanismul de protecție funcționează destul de bine. Cu toate acestea, dacă stabilește o conexiune la Internet în sine, routerul DSL va permite conexiunea deoarece a fost solicitată din rețeaua internă. Un dispozitiv configurat în acest mod poate preveni în mod eficient solicitările de conexiune externă. Un firewall personal oferă aici mai multe opțiuni, dar este, de asemenea, mai ușor de ocolit și implică riscurile menționate mai sus . Prin urmare, un firewall personal nu este un înlocuitor egal pentru astfel de dispozitive, dar în anumite condiții poate servi drept supliment corespunzător.

Restricționarea accesului la sistemul informatic

Restricție prin sandbox și drepturi de utilizator

Chiar și pentru sistemele de operare care nu au propriul lor management al drepturilor, există opțiunea de a restricționa accesul la sistem al unei aplicații printr-un sandbox . Un program care este pornit din acest sandbox nu poate, de exemplu, să mai scrie în directoare de sistem importante, cel puțin atât timp cât programul nu reușește să iasă din sandbox.

Sistemele de operare, cum ar fi Mac OS , Linux , Windows (de la NT , XP - dar nu versiunea de acasă - și următoarele) oferă în mod inerent un mediu care gestionează autorizarea accesului în zone sensibile în funcție de ID-ul utilizatorului și de grupurile asociate. Deci, dacă un utilizator lucrează sub un ID care nu are dreptul să facă modificări în domeniile importante ale sistemului, acesta are un efect similar cu utilizarea unui sandbox: malware care este deschis printr-un atașament de e-mail, de exemplu, restricționat în libertatea sa de acțiune, care poate împiedica răspândirea unui vierme.

Cu toate acestea, dacă utilizatorii au drepturi de administrator , aceștia anulează multe dintre barierele de securitate ale sistemului de operare. Un program de viermi pornit accidental sau automat (același lucru este valabil și pentru viruși) poate prelua în mod liber controlul multor funcții ale sistemului. Este mai logic să folosiți două conturi de utilizator configurate diferit, unul pentru munca de rutină cu drepturi de utilizator sever restricționate (în special cu drepturi restricționate la instalarea software-ului), celălalt cont cu drepturi de administrator pentru instalare și configurare.

Limite

Se aplică tuturor sistemelor de operare care lucrează cu drepturi restrânse ale utilizatorului restricționează răspândirea viermilor computerului, dar nu o poate împiedica întotdeauna. Motivul pentru aceasta este că fiecare utilizator ar trebui să poată trimite e-mailuri, de exemplu, iar malware-ul are aceleași drepturi sub ID-ul utilizatorului și, prin urmare, poate face acest lucru.

Scrieți protejați partiția de sistem

Sistemele de operare timpurii ar putea fi, de asemenea, pornite de pe o dischetă protejată la scriere, dar versiunile ulterioare trebuiau să fie instalate în curând pe un mediu de scris, hard disk-ul. Printre altele, Windows 95 a fost unul dintre aceste sisteme, deoarece după pornirea sistemului de operare a încercat în mod constant să scrie într-un registru , ceea ce nu ar fi posibil cu un mediu protejat la scriere.

Cu toate acestea, au existat și concepte pentru astfel de sisteme pentru a preveni modificările unității de sistem. Cu toate acestea, există doar un ocol. Ocolul a cerut ca sistemul computerizat să pornească de pe un mediu protejat la scriere, cum ar fi o unitate CD-ROM. Software-ul de pe CD-ROM creează acum un disc RAM , copiază toate fișierele necesare funcționării în acesta și pornește sistemul de operare de acolo. Ramdisk-ul există doar în memoria principală, dar se comportă ca o unitate normală. Aplicațiile pot scrie în el. De asemenea, este posibil ca malware să fie instalat acolo. Cu toate acestea, dacă computerul este repornit, acest disc ram dispare și, cu acesta, toate ajustările făcute între timp. Noul ramdisk primește toate fișierele și setările originale de pe CD-ROM. Sistemul este resetat automat la starea anterioară de fiecare dată când computerul este pornit. Software-ul rău intenționat, cum ar fi un vierme, nu poate să se integreze permanent în acest sistem.

Așa-numitele „sisteme live”, care pot fi pornite de pe un mediu protejat la scriere, funcționează similar conceptului descris mai sus pentru numeroase alte sisteme de operare.

Limite

Bineînțeles, fișierele posibile aparținând utilizatorului trebuie stocate pe o unitate diferită de cea a sistemului, astfel încât să nu fie resetate. Dacă malware-ul se scrie și el în aceste fișiere (de exemplu ca cod macro în documentele Office), sistemul este resetat de fiecare dată când este repornit, dar se infectează din nou de fiecare dată când utilizatorul deschide un fișier contaminat.

În plus, acest concept are efectul secundar pe care trebuie să-l recreați pe suportul de încărcare pentru fiecare mică ajustare a sistemului. Pe de altă parte, mediile de operare virtuale oferă, de asemenea, opțiuni pentru resetarea sistemului de operare (virtualizat) la fiecare repornire, dar pot fi făcute și pentru a adopta anumite ajustări ale sistemului. Există, de asemenea, concepte alternative dincolo de sistemul live pentru Windows XP, de exemplu, pentru a reseta sistemul de operare la o stare definită la fiecare repornire. Mediul sistemului de operare poate fi adaptat aici cu ajutorul unui driver de filtru EWF. Dacă, de exemplu, în timp ce lucrați pe computer, descoperiți că este disponibilă o actualizare software, reporniți sistemul și anulați astfel toate ajustările necontrolate ale sistemului. După repornire, dezactivați protecția la scriere printr-un meniu, instalați actualizările, reporniți sistemul din nou, acordați sistemului câteva minute pentru a finaliza procesul și apoi reporniți protecția la scriere. PC-ul este apoi gata pentru o muncă normală din nou. Toate modificările aduse acestui sistem sunt efectuate într-un mod controlat.

Nematode

În 2005, cercetătorii în materie de siguranță Susan Young și Dave Aitel au introdus nematodele, o altă metodă de combatere a viermilor. Un nematod folosește aceleași vulnerabilități ca viermele care trebuie luptat pentru a avea acces la sistemele infectate. Viermele este apoi dezactivat sau șters. Numele este derivat din faptul că nematodele pot lupta cu melcii și alți dăunători.

Dar ideea nu era în niciun caz nouă. Primul vierme de rețea cunoscut, Creeper in Arpanet, a fost exterminat în acest fel. A fost urmărit viermele Reaper, care s-a răspândit în același mod, luptându-se cu târâtoarele și, după un timp, auto-stingându-se.

Utilizarea nematodelor este acum legală în multe țări, cum ar fi SUA, Regatul Unit și Germania, o intruziune în sistemele informatice străine și este interzisă prin lege.

În „era viermilor”, primul deceniu al noului mileniu, astfel de viermi de ajutor au apărut de mai multe ori. În unele cazuri, nu numai că s-au luptat cu alți viermi, dar au și închis lacunele de securitate corespunzătoare care au făcut posibilă răspândirea. Cu toate acestea, în cazuri individuale, astfel de viermi au provocat daune, deoarece au fost programate incorect sau au cauzat prea mult trafic de rețea.

În 2016, a fost propus un nematod pentru combaterea botnetului Mirai , care a paralizat o mare parte a infrastructurii de internet.

Vulnerabilități de securitate în aplicații

Aplicațiile sunt mai predispuse la eșec, cu cât sunt mai complexe. Se presupune că programele complexe conțin erori. Anumite erori pot fi utilizate pentru a executa orice comenzi sub formă de cod de program extern dincolo de funcția normală a aplicației. De exemplu, datele structurate inteligent într-un fișier .mp3 ar putea provoca brusc un player MP3 defect să facă lucruri pe care în mod normal nu le-ar face. Aceasta poate include, de asemenea, codul de vierme sau virus, ștergerea datelor importante sau alte funcții dăunătoare. Cu toate acestea, codul străin poate fi pornit numai dacă fișierul încărcat este de fapt deschis cu programul pentru care este destinat fișierul. Cu un alt player MP3, această „extensie” a fișierului .mp3 nu ar avea niciun efect ( vezi și „ Tipuri de fișiere neexecutabile care pot fi executate printr-un exploit ” ).

Mulți viermi profită de vulnerabilitățile din versiunile de software învechite ale anumitor programe pentru a se răspândi. Protecția eficientă împotriva acestor lacune de securitate necesită multă atenție din partea utilizatorului: software-ul din propriul sistem, de la sistemul de operare la programul de e-mail, ar trebui să fie actualizat. De asemenea, este important să aflăm dacă configurația utilizată pentru aplicații și sistemul de operare este esențială pentru securitate și cum pot fi închise aceste lacune. Windows, de exemplu, pornește un număr mare de servicii de rețea în mare parte inutile în setarea standard la pornirea sistemului . Mai mulți viermi au exploatat deja vulnerabilitățile din aceste servicii. Dacă serviciile de rețea inutile sunt dezactivate, aceste rute de infecție sunt eliminate ( vezi și „ Soluții alternative pentru a preveni viermele să acceseze de la distanță serviciile de rețea ” ).

Verificabilitatea codului sursă

În cazul produselor software, accesul gratuit la codul sursă al acestora este un aspect al securității computerului. Printre altele, este important să minimizați riscul ca un produs să conțină funcționalități de care utilizatorul nu ar trebui să fie conștient. De exemplu, există unele produse cu sursă închisă din domeniul firewall-urilor personale care trimit în secret date producătorului însuși, adică fac exact ceea ce unii utilizatori încearcă de fapt să prevină cu produsul.

Software-ul open-source poate fi verificat de către public în acest sens și, în plus, examinat pentru punctele slabe folosind mijloace juridice inexprimabile, care pot fi apoi închise mai repede.

Software-ul open source poate fi examinat de oricine are expertiza adecvată pentru funcționalități și slăbiciuni secrete, dar asta nu înseamnă că simpla disponibilitate a codului sursă este o garanție că a fost verificată în mod adecvat de către utilizatorii computerului. Lacunele de securitate pe termen lung în software-ul open source indică acest fapt. În plus, chiar și o ușă din spate construită inteligent este uneori dificil de recunoscut, chiar și cu cunoștințe de specialitate bine întemeiate. Timpul necesar pentru o analiză este adesea considerabil în cazul programelor complexe. În schimb, cel puțin o verificare a textului sursă este posibilă aici.

Este adesea dificil pentru utilizator să stabilească dacă programul executabil obținut dintr-o sursă externă a fost creat cu codul sursă publicat. Și aici este adevărat că cel puțin o verificare este posibilă cu expertiza adecvată.

istorie

Începuturi

În 1971 , viermele de rețea experimental Creeper a scăpat de sub control și se răspândește în ARPANET . Este considerat primul vierme cunoscut, precum și primul malware în sălbăticie .

În 1972 a fost lansat un al doilea vierme pentru a-l opri pe Creeper. Reaper îl îndepărtează din nou de sistemele infectate și ulterior se șterge singur. Reaper este considerat primul program antimalware din lume.

În 1975 , conceptul de Internet, viruși de computer și viermi de rețea este științifico-ficțional- Buchet Shockwave Rider (dt. Shockwave Rider ) de John Brunner descris. Numele „vierme” pentru un program de auto-replicare s-a stabilit pe scena computerului datorită binecunoscutei cărți.

În 1987 , VNET este complet paralizat de XMAS EXEC pentru o perioadă scurtă de timp.

În 1988 , pe 2 noiembrie pentru a fi precis, Robert Morris a programat și lansat primul vierme computerizat pe internet. Așa-numitul vierme Morris se răspândește folosind unele servicii Unix , cum ar fi B. sendmail , finger sau rexec , precum și protocoalele r. Deși viermele nu avea nicio rutină de avarie directă, totuși reprezenta 10% din traficul de date pe internetul foarte mic de atunci, datorită răspândirii sale agresive. Aproximativ 6000 de computere au fost afectate.

Dezvoltarea viermilor de computer aproape sa oprit până la mijlocul anilor 1990. Motivul pentru aceasta este că Internetul nu este încă la fel de mare ca și astăzi. Până atunci, virușii informatici se pot răspândi mai repede.

Mijlocul anilor 90 - 2000

În această perioadă, viermii computerului devin mai importanți printre malware.

În 1997 , primul vierme de e-mail, cunoscut sub numele de ShareFun, se răspândește . A fost scris în limbajul macro WordBasic pentru Microsoft Word 6/7. În același an, este descoperit primul vierme care se poate răspândi prin IRC . Pentru aceasta folosește script.inifișierul programului mIRC . Apare Homer , un vierme care a fost primul care a folosit protocolul de transfer FTP pentru propagarea sa . Din acest moment a devenit clar că protocoalele de rețea pot fi exploatate și de viermi.

În 1999 , virusul macro Melissa, adesea confundat cu un vierme de e-mail, se răspândește în toată lumea prin Outlook . Melissa a primit multă atenție media. Viermii complexi apar ca Toadie (care infectează atât fișierele DOS, cât și Windows și se răspândește prin IRC și e-mail) și W32.Babylonia (care este primul malware care se actualizează singur).

În 2000 , un vierme a intrat în atenția publicului în special: cu aspectul său masiv, viermele de poștă electronică „ Te iubesc” inspiră mulți imitatori.

2001 până astăzi

În 2001 au apărut primii viermi cu propriul motor SMTP . Din acest moment, viermii nu mai sunt dependenți de Microsoft Outlook (Express). În plus, sunt descoperiți primii viermi care se pot răspândi prin rețele ICQ sau peer-to-peer . Viermele Cod roșu este din ce în ce mai răspândit prin exploatarea unei găuri de securitate din Serviciile de Informații Internet ale Microsoft . Prin exploatarea punctelor slabe din serviciile de rețea, acum pot apărea și primii viermi fără fișier. Se răspândesc prin găuri de securitate și rămân doar în memorie RAM , deci nu se cuibăresc pe hard disk.

În 2002 , The percutor viermele, au în prezent cel mai răspândit malware pentru Linux de operare sistem, a fost scris.

În 2003 , viermele SQL Slammer s- a răspândit rapid prin exploatarea unei găuri de securitate din Microsoft SQL Server . Până atunci, utilizatorii privați erau scutiți de aceste tipuri de viermi. Acest lucru s-a schimbat în august 2003, când viermele W32.Blaster a exploatat o vulnerabilitate în sistemul de operare Microsoft Windows .

În 2004 , viermele Sasser a exploatat, de asemenea, o gaură de securitate în sistemul de operare Windows și astfel atacă computerele utilizatorilor privați. Viermele Mydoom este văzut pentru prima dată. Răspândirea rapidă a viermelui duce la o încetinire medie cu 10% a traficului pe internet timp de câteva ore și la un timp mediu de încărcare a site-urilor web de 50%. SymbOS.Caribe este primul vierme de telefon mobil care s-a răspândit folosind tehnologia de rețea Bluetooth pe smartphone-uri cu sistemul de operare Symbian OS . A fost dezvoltat de un membru al grupului de scriere a virușilor 29A și codul său sursă este publicat. Prin urmare, mai multe variante ale viermelui sunt descoperite în lunile următoare . Infecțiile în masă de la viermi Bluetooth apar din nou și din nou, în special la evenimente mari.

În 2005 , apare SymbOS.Commwarrior , primul vierme care se poate trimite ca MMS. Răspândirea viermilor telefonului mobil a fost acum raportată de mai mulți producători de programe antivirus.

În 2006 , pe 13 februarie pentru a fi precis, primul vierme pentru sistemul de operare macOS Apple a fost publicat printr-un forum pe un site de zvonuri din SUA. Până în prezent, comunitatea Apple nu este sigură dacă acest vierme este de fapt un vierme (tip de distribuție) sau un virus (infecție a codului programului executabil și ascundere în el). De asemenea, denumirea viermelui nu este clară. Compania Sophos îl numește OSX / Leap-A, Andrew Welch (a scris prima descriere tehnică a „rutinelor de avarie”) îl numește OSX / Oomp-A (după rutina de verificare care ar trebui să protejeze viermele de reinfecție). În martie, un grup olandez de cercetare condus de profesorul universitar Andrew Tanenbaum a publicat primul vierme de calculator pentru cipuri radio RFID . Programul de 127 octeți se poate răspândi independent printr-o injecție SQL în programul de baze de date Oracle .

În 2008 , Comandamentul strategic al Statelor Unite a emis o directivă care interzice utilizarea stick-urilor USB personale și a altor medii de stocare portabile în propria rețea de calculatoare, pentru a-l proteja de atacurile de viermi ai computerului. Motivul pentru aceasta este răspândirea viermelui Agent.btz .

În 2010 a fost descoperit viermele Stuxnet (cunoscut și sub numele de vierme LNK ), care folosește patru exploatări de zi zero pentru Windows pentru a prelua controlul software-ului WinCC , SCADA de la Siemens . În plus, acest vierme se remarcă datorită complexității sale neobișnuit de ridicate, care se reflectă și în dimensiunea fișierului și face probabilă originea stării. Stuxnet a fost folosit pentru a sabota instalațiile nucleare iraniene.

Vezi si

literatură

- John Biggs: Black Hat - Misfits, criminali și escroci în era Internetului. Apress, Berkeley Cal 2004, ISBN 1-59059-379-0 (engleză)

- Ralf Burger: Marea carte de viruși pe computer. Data Becker, Düsseldorf 1989, ISBN 3-89011-200-5 .

- Peter Szor: Arta cercetării și apărării virusurilor informatice. Addison-Wesley, Upper Saddle River NJ 2005, ISBN 0-321-30454-3 (engleză)

Link-uri web

- RFC 4949 : Glosar de securitate Internet, versiunea 2 (inclusiv definiția lui Worm; engleză)

- VX Heavens - bibliotecă cu literatură specializată despre malware, colecție de coduri etc.

- Journal in Computer Virology - revistă științifică despre viruși și viermi computerizați

Dovezi individuale

- ^ Definiția computer worm din computerlexikon.com

- ↑ Ce este un vierme? ( Memento din 24 noiembrie 2010 în Internet Archive ) de la symantec.com, extras: „Viermii sunt programe care se replică de la sistem la sistem fără utilizarea unui fișier gazdă. Acest lucru este în contrast cu virușii, care necesită răspândirea unui fișier gazdă infectat [...] "

- ↑ a b c Definiția unui vierme de computer din lexiconul IT al Wissen.de

- ↑ a b c viermi cu stick USB cu autorun : Sophos avertizează despre o nouă familie de viermi specializați în unități portabile ( memento din 3 martie 2012 în Arhiva Internet ) de la info-point-security.com; Downadup este un vierme USB de la f-secure.com, 27 ianuarie 2009; W32.USBWorm de la spywareguide.com, mai 2007.

- ↑ a b c Floppy worm fără autorun : W32 / Trab.worm de la McAfee, 28 martie 2003; W32 / Winfig.worm de la McAfee, 4 octombrie 2001.

- ↑ Vierme floppy cu rulare automată pe desktopul Windows activ : propagare vierme prin dischete, revizuit de avertlabs.com, blogul McAfee Labs, Rodney Andres , 12 decembrie 2007.

- ↑ Viruși computerizați ( Memento din 7 decembrie 2011 în Arhiva Internet ) (PDF; 72 kB) de Baowen Yu , tu-muenchen.de, 13 noiembrie 2002.

- ↑ Descrierea modului în care funcționează un vierme de e-mail ( amintire din 19 iunie 2010 în Arhiva Internet ) de pe viruslist.com

- ↑ Cai troieni ( pagina nu mai este disponibilă , căutați în arhivele web ) Informații: linkul a fost marcat automat ca defect. Vă rugăm să verificați linkul conform instrucțiunilor și apoi să eliminați această notificare. , o scurtă descriere din BSI

- ↑ Definiția viermilor computerizați ( amintire din 7 decembrie 2011 în Arhiva Internet ) în lexiconul IT al masterscripts.de

- ↑ a b Fragment din „Securitate IT aplicată” (PDF; 111 kB) din pagina 73, de prof. Dr. Felix Freiling , prelegere în semestrul de toamnă 2006, Universitatea din Mannheim

- ↑ F-Secure: Când este cu adevărat AUTORUN.INF un AUTORUN.INF?

- ↑ Atacul mouse-ului computerului nu poate fi un raport de știri din 29 iunie 2011.

- ↑ Word viewer , de la microsoft.com, afișarea documentelor Office fără executarea codului macro

- ↑ Excel - Vizualizator , de la microsoft.com, afișarea documentelor de birou fără executarea codului macro

- ↑ PowerPoint - Viewer , de la microsoft.com, afișarea documentelor de birou fără executarea codului macro

- ^ Prima exploatare pentru erori în codul sursă Windows publicat de la zdnet.de, Jason Curtis , 17 februarie 2004.

- ↑ Cercetătorii în domeniul securității avertizează asupra malware-ului ascuns în fișierele ZIP , de zdnet.de, Elinor Mills și Stefan Beiersmann , 15 aprilie 2010.

- ↑ Top zece viruși în prima jumătate a anului 2005 de la sophos.de, 1 iulie 2005.

- ↑ heise.de:NAS- Carcasă de stocare în rețea Potpourri pentru a vă echipa pentru casă și birou

- ↑ Sasser-Wurm: Cauză mică, efect mare , wcm.at, Martin Leyrer , 4 mai 2004.

- ↑ Ben Schwan: Microsoft ar trebui să plătească pentru atacul pe internet . ( Memento din 11 martie 2012 în Arhiva Internet ) În: netzeitung.de , 4 februarie 2003.

- ↑ Microsoft lasă atacul Lovsan / W32.Blaster să ruleze nicăieri , heise securitate pe heise.de, de Jürgen Schmidt , 16 august 2003.

- ↑ Stern: Viermele de la Wümme

- ↑ Securitatea falsă a scanerelor de viruși ( Memento din 25 martie 2010 în Arhiva Internet )

- ↑ a b c Melanie Ulrich: Software cu erori și consecințele acestora . ( Pagina nu mai este disponibilă , căutați în arhivele web ) Informații: linkul a fost marcat automat ca defect. Vă rugăm să verificați linkul conform instrucțiunilor și apoi să eliminați această notificare. (PDF) Revista americană Wired , 14 ianuarie 2007.

- ↑ Programul antivirus Mcafee paralizează computerele; Computerul se blochează în întreaga lume . handelsblatt.com, Agenția Germană de Presă (dpa), 23 aprilie 2010.

- ↑ Găuri de securitate în scanerul antivirus ClamAV ( Memento din 4 mai 2007 în Arhiva Internet ) de pe buerger-cert.de, 26 aprilie 2007.

- ^ Deconstructing Common Security Myths , de Microsoft TechNet Magazine , Jesper Johansson și Steve Riley , mai / iunie 2006.

- ^ ZoneAlarm im Kreuzfeuer , Heise online , Jürgen Schmidt , 24 ianuarie 2006; Spionul venit din interior. De ce eșuează firewall-urile personale ca detectiv , nu - Numărul 17 ( Memento din 16 octombrie 2007 în Arhiva Internet ), pp. 108-110, Jürgen Schmidt , 7 august 2006; Protecția împotriva virușilor în Windows Răspunsuri la cele mai frecvente întrebări ( Memento din 16 octombrie 2007 în Arhiva Internet ) , nu este numărul 18, Daniel Bachfeld. P. 196.

- ↑ Personal Firewalls, Partea 2 ( Memento din 12 februarie 2010 în Arhiva Internet ) de copton.net, Alexander Bernauer

- ↑ Dezactivați paravanii Windows Firewall , winfuture.de, mesaj din 31 octombrie 2004.

- ↑ Personal Firewalls, Partea 1 ( Memento din 15 aprilie 2011 în Arhiva Internet ) de copton.net, Alexander Bernauer

- ^ Vierme Witty pătrunde produsele de securitate ISS printr-o gaură , de heise.de, Daniel Bachfeld , 22 martie 2004.

- ↑ a b Dezactivați serviciile de rețea pe un sistem Windows: win32sec de la dingens.org (grafic), svc2kxp.cmd de la ntsvcfg.de (lot)

- ↑ Boot CD - ul pentru Windows 95/98 / Me ( memento al originalului din 05 decembrie 2008 în Internet Archive ) Info: Arhiva link - ul a fost introdus în mod automat și nu a fost încă verificată. Vă rugăm să verificați linkul original și arhivă conform instrucțiunilor și apoi eliminați această notificare. (PDF) de la computerwissen.de, Manfred Kratzl , de la The Windows Consultant , ediția ianuarie / februarie 2003.

- ↑ Windows XP cu protecție la scriere , commagazin.de, Andreas Dumont , ediția: com!, Ediția 4/2009, pp. 22-31

- ↑ Protecție la scriere pe computer împotriva programelor malware cu ajutorul driverului EWF, windowspage.com, 6 august 2007.

- ↑ Susan Young, Dave Aitel: Manualul hackerului: strategia din spatele intrării și apărării rețelelor . Ed.: Publicații Auerbach. 2005, ISBN 0-8493-0888-7 .

- ↑ Fabian A. Scherschel: botnetul de înregistrare DDoS Mirai ar putea fi luptat - deși ilegal. Heise online , 2 noiembrie 2016, accesat pe 3 noiembrie 2016 .

- ↑ Holger Bleich: atacul DDoS paralizează Twitter, Netflix, Paypal, Spotify și alte servicii. Heise online , 21 octombrie 2016, accesat pe 3 noiembrie 2016 .

- ↑ Paravanul de protecție apelează acasă , Alarma de zonă personală a paravanului de protecție trimite date criptate către serverul de acasă, revista com! Ediția 4/2006, p. 12.

- ↑ Serverul open source IRC UnrealIRCd conținea un backdoor din noiembrie 2009 până în iunie 2010 care permite străinilor să execute comenzi cu drepturile utilizatorului UnrealRCd pe server - mesaj de la heise Security , autor Reiko Kaps , 12 iunie 2010.

- ↑ Pe 13 mai 2008 , proiectul Debian a anunțat că pachetul OpenSSL al distribuțiilor din 17 septembrie 2006 (versiunea 0.9.8c-1 până la 0.9.8g-9) conținea o gaură de securitate.

- ^ Aniversare malware: 20 de ani de viermi pe Internet , pressetext.at, Thomas Pichler , 1 octombrie 2008.

- ↑ RFC 1135 Helmintiaza internetului

- ↑ Este pisica ta infectată cu un virus computerizat?

- ↑ Armata SUA: stick-urile USB sunt interzise din cauza atacurilor de viermi , gulli.com, 21 noiembrie 2008; Sub atac de viermi, armata SUA interzice unitățile USB , zdnet.com, Ryan Naraine, 20 noiembrie 2008.

- ↑ Decalajul Windows LNK: situația se apropie de cap . În: heise online. 20 iulie 2010.

- ↑ Gregg Keizer: Stuxnet este „cel mai bun” malware vreodată? ( Memento din 5 decembrie 2012 în arhiva web arhivă. Azi ) 16 septembrie 2010.

- ↑ Troian "stuxnet": a avut loc prima lovitură digitală . În: FAZ , 22 septembrie 2010.