Paravan de protecție

Un firewall (din engleză firewall [ ˈfaɪəwɔːl ], „ fire wall ” sau „firewall”) este un sistem de securitate care protejează o rețea de calculatoare sau un computer individual de accesul nedorit la rețea. În termeni mai largi, un firewall face parte, de asemenea, dintr-un concept de securitate .

Fiecare sistem de securitate firewall se bazează pe o componentă software . Software-ul firewall este utilizat pentru a restricționa accesul la rețea pe baza expeditorului sau a destinației și a serviciilor utilizate . Monitorizează traficul de date care circulă prin firewall și folosește reguli definite pentru a decide dacă anumite pachete de rețea sunt permise sau nu. În acest fel încearcă să prevină accesul neautorizat la rețea.

În funcție de locul în care este instalat software-ul firewall, se face distincția între un firewall personal (cunoscut și ca firewall pentru desktop ) și un firewall extern (cunoscut și ca firewall pentru rețea sau hardware ). Spre deosebire de firewall-ul personal, software-ul unui firewall extern nu funcționează pe sistemul care trebuie protejat, ci pe un dispozitiv separat care conectează rețele sau segmente de rețea și, datorită software-ului firewall, restricționează simultan accesul între rețele. În acest caz, „firewall” poate fi folosit și ca desemnare pentru întregul sistem (un dispozitiv cu funcția descrisă). Datorită designului, există diferențe conceptuale majore între cele două tipuri .

Funcția unui firewall nu este de a detecta atacurile. Ar trebui să implementeze doar reguli pentru comunicarea în rețea. Așa-numitele module IDS sunt responsabile pentru urmărirea atacurilor , care se bazează cu siguranță pe un firewall și pot face parte din produs. Cu toate acestea, acestea nu aparțin modulului firewall.

elemente de bază generale

Următoarele cunoștințe de bază sunt utile pentru a înțelege modul în care funcționează un firewall. Articolele principale respective prezintă subiectele în detaliu.

Cum funcționează accesul la distanță la un sistem informatic

Acces la un serviciu de rețea

Un serviciu de rețea este un program de computer care permite accesarea resurselor precum fișiere și imprimante printr-o rețea. De exemplu, paginile de Internet sunt stocate ca fișiere pe un computer (server). Numai un serviciu de rețea care rulează pe server (în acest caz un software de server web ) face posibilă accesarea paginilor de pe Internet și astfel încărcarea și afișarea acestora pe un dispozitiv la distanță. Pentru ca serviciile de rețea să fie accesibile din rețea, fiecare se leagă de un port de pe interfața de rețea. Se spune că „ deschid un port ”, ceea ce, dimpotrivă, înseamnă că un port deschis aparține întotdeauna unui program de computer care poate primi interogări de rețea.

O lacună de securitate într-un serviciu de rețea poate oferi baza pentru efectuarea acțiunilor pe computer dincolo de funcțiile de acces permise.

Notă: Un serviciu (sub Microsoft Windows English Service ; sub Unix English Daemon ) se caracterizează prin faptul că este executat de fiecare dată când sistemul este pornit, indiferent dacă un utilizator se conectează la computer. Există programe cu o funcționalitate corespunzătoare serviciului de rețea, care deschid un port, dar sunt pornite numai după ce utilizatorul s-a conectat. Deși aceste programe nu sunt servicii strict vorbitoare, din motive de simplitate, sunt denumite mai jos și servicii de rețea.

Drumul înapoi de la serviciul de rețea la distanță la client

Drumul de întoarcere de la serviciul de rețea la distanță la PC-ul solicitant (mai precis clientul ) care accesează serviciul poate fi uneori utilizat pentru acces la distanță cuprinzător. Pentru a rămâne cu exemplul de mai sus, utilizatorul pornește un browser care ar trebui să afișeze pagini web de pe Internet pe computerul său. Dacă browserul conține un decalaj de securitate corespunzător, serverul de Internet contactat poate accesa acum acest computer și poate efectua acțiuni acolo care depășesc afișarea normală a paginilor de Internet. În cel mai rău caz, simpla apelare a unui site web pregătit corespunzător este suficientă pentru a instala chiar și în secret malware pe computer. La rândul său, programele malware pot funcționa ca un serviciu de rețea pe computer și, astfel, permit accesul constant la distanță la computer.

În loc să instaleze un serviciu de rețea pe computer, malware-ul poate, de asemenea, să stabilească o conexiune la internet pe cont propriu și să se conecteze la un serviciu de rețea care este operat pe internet. De exemplu, o botnet funcționează în mare parte în acest fel. Într-un astfel de caz, calea de întoarcere este utilizată pentru acces permanent de la distanță la computer.

Implementarea în rețea a sistemului de operare

Pentru comunicarea în rețea, computerele implicate - sau serviciile instalate pe acestea („parteneri de comunicare”) necesită cunoașterea protocoalelor de bază care sunt utilizate pentru adresarea și transportul datelor. Uneori, o conexiune de rețea implementată incorect a sistemului de operare (inclusiv software-ul de driver defect ) poate fi utilizată pentru accesul la rețea care nu a fost intenționat de producător în acest formular. Un exemplu de exploatare a unei erori răspândite anterior în implementarea protocolului IP este Ping of Death , care a prăbușit sistematic sistemul țintă. Lacune similare fac uneori posibilă injectarea și executarea codului de program pe sistemul țintă.

Funcția de protecție și limitele unui firewall

Un firewall este utilizat pentru a preveni accesul nedorit la serviciile de rețea. Se bazează pe adresele partenerilor de comunicare (adică „cui are permisiunea de a accesa la ce”). De regulă, un firewall nu poate împiedica exploatarea unui spațiu de securitate în serviciul de rețea dacă partenerului de comunicație i se permite accesul.

Atunci când se utilizează calea de întoarcere, un firewall nu poate proteja împotriva accesului la găurile de securitate din browser dacă partenerul de comunicații poate accesa zonele periclitate ale programului. Prin urmare, programele destinate accesului la rețea ar trebui să fie actualizate pentru a închide găurile de securitate cunoscute. Unele firewall-uri oferă filtre care restricționează în continuare accesul la distanță la serviciul de rețea utilizat, de exemplu prin filtrarea obiectelor ActiveX pe cale de dispariție de pe site-uri web. Browserul nu mai poate accesa astfel de obiecte încorporate într-un site web (nu le afișează), ceea ce înseamnă, în același timp, că nu poate fi atacat prin intermediul acestor obiecte. Alternativ, acest comportament poate fi realizat și prin configurarea browserului utilizat.

În funcție de tipul de firewall, un firewall poate, în cel mai bun caz, să atragă atenția asupra accesului la rețea a programelor malware instalate în secret și uneori chiar să împiedice accesul la rețea. Cu toate acestea, un astfel de succes depinde în mare măsură de abilitățile malware-ului în cauză (a se vedea limitele firewall-ului personal și firewall-ului extern ).

Exploatarea erorilor în implementarea în rețea a sistemului de operare poate fi ferită de un firewall în cel mai bun caz.

Limitele indicate de un paravan de protecție în comparație cu beneficiile pot fi comparate cu centura de siguranță a unui automobil, pentru care există și scenarii în care nu este capabil să protejeze șoferul. Este logic să puneți centura de siguranță și, în același timp, să conduceți cu atenție, cunoscându-vă limitele. O excepție ar putea fi o centură, care în același timp pune în pericol șoferul (aici cu referire la firewall-ul personal ), care în anumite circumstanțe poate duce la soluții alternative care oferă un nivel mai ridicat de securitate.

Paravanul de protecție ca parte a unui concept de securitate

Doar atunci când se știe față de ce scenarii trebuie atins un anumit nivel de securitate, se poate începe să ne gândim la modul în care acesta este implementat. Crearea unui concept de securitate ajută . În organizațiile mai mari, pentru aceasta se folosește de obicei o orientare separată de securitate .

Paravanul de protecție face parte din conceptul de securitate. La fel cum „protecția împotriva incendiilor” este un pachet de măsuri (și nu doar detectorul de fum din casă pentru scări), acest aspect parțial poate fi un pachet de mai multe măsuri, în funcție de conceptul de securitate. Paravanul de protecție poate consta din mai multe componente, dintre care unele servesc, de exemplu, un DMZ . Întreținerea poate fi, de asemenea, o parte integrantă a aspectului parțial, la fel și evaluarea înregistrării componentelor firewall-ului.

Tehnici de filtrare

→ Pentru o descriere detaliată, consultați tehnologiile firewall

Filtru de pachete

Filtrarea simplă a pachetelor de date folosind adresele de rețea este funcția de bază a tuturor firewall-urilor (într-o rețea TCP / IP, aceasta înseamnă mai precis filtrarea portului și a adresei IP a sistemului sursă și țintă).

Inspecția statală a pachetelor

Această filtrare controlată de stare este o formă avansată de filtrare a pachetelor. Acest lucru face posibilă restricționarea mai precisă a accesului la o conexiune stabilită și astfel protejarea mai bună a rețelei interne de accesul extern nedorit.

Filtru proxy

Un filtru proxy stabilește conexiunea cu sistemul țintă în numele clientului solicitant și transmite răspunsul de la sistemul țintă către clientul real. Întrucât conduce el însuși comunicarea, nu numai că o poate vedea, ci și o poate influența după bunul plac. Specializat într-un anumit protocol de comunicare, cum ar fi B. HTTP sau FTP , poate analiza datele în mod coerent, poate filtra cererile și poate face orice ajustări, dacă este necesar, dar poate decide, de asemenea, dacă și în ce formă răspunsul țintei este transmis clientului real. Uneori este folosit pentru a stoca temporar anumite răspunsuri, astfel încât să poată fi accesate mai rapid pentru anchete recurente, fără a fi nevoie să le solicite din nou. Mai multe astfel de filtre sunt adesea utilizate în paralel pe un singur dispozitiv pentru a putea servi protocoale diferite.

Filtru de conținut

Acest filtru de conținut este o formă de filtru proxy care evaluează datele utilizatorului unei conexiuni și este destinat, de exemplu, să filtreze ActiveX și / sau JavaScript de pe site-urile web solicitate sau să blocheze programele malware cunoscute în general la descărcare . De asemenea, sunt incluse blocarea site-urilor web nedorite folosind cuvinte cheie și altele asemenea.

Inspecție profundă a pachetelor

Inspecția profundă a pachetelor poate fi utilizată pentru a analiza în continuare, în special informațiile specifice protocolului. Acest lucru face posibilă utilizarea regulilor bazate pe adrese URL , nume de fișiere, conținutul fișierului ( scanarea virusului sau prevenirea pierderii de date ) și altele asemenea. Acest lucru este similar cu posibilitățile unui proxy sau a unui filtru de conținut, dar acoperă de obicei numeroase protocoale.

Pentru a putea analiza datele și conținutul conexiunii criptate, se folosește SSL Deep Packet Inspection , care încheie o criptare SSL existentă , examinează conținutul și apoi îl recifrează pentru client. Pentru a face acest lucru, este de obicei necesar să instalați un certificat rădăcină CA pe client , care permite firewall-ului să genereze el însuși certificate adecvate în timpul funcționării. Din punct de vedere tehnic, aceasta corespunde unui atac om-în-mijloc .

Vizibilitate pentru utilizatori

Pentru a putea filtra pachetele de rețea, firewall-ul trebuie să fie între partenerii de comunicare. Poate apărea partenerilor de comunicare în moduri diferite, prin care primele patru manifestări pot apărea doar pe un firewall extern:

Vizibil

Paravanul de protecție acționează ca intermediar între sistemele sursă și țintă și este vizibil de ambele părți. Aici clientul solicită proxy firewall - ul să preia comunicarea cu sistemul țintă în numele său. De exemplu, browserul web este configurat în așa fel încât să nu trimită toate cererile de internet direct la adresa țintă respectivă, ci mai degrabă să le trimită ca o cerere către proxy. Proxy-ul se conectează acum la sistemul țintă. Numai după ce analiza a fost efectuată, proxy-ul transmite răspunsul din sistemul țintă către clientul solicitant.

Transparent pe o parte

Una dintre cele două părți se adresează țintei direct și nu firewall-ului. Cu o infrastructură de rețea configurată corespunzător, solicitarea în cauză este direcționată automat prin firewall-ul ( NAT sau proxy) fără ca expeditorul să observe sau chiar să nu-l poată influența. Conexiunea cu cealaltă parte este acum stabilită prin adresa firewall-ului. Posibile atacuri de acolo sunt, de asemenea, îndreptate către firewall și nu lovesc clientul direct. Deoarece pentru această parte, firewall-ul reprezintă partenerul de comunicare care trebuie adresat, care este adresat în numele partenerului de comunicare propriu-zis. Acest formular este cel mai frecvent tip în dispozitivele firewall pentru casă.

Transparent pe ambele părți

Paravanul de protecție se află transparent (aproape invizibil) între cele două rețele și permite o conexiune continuă între partenerii de comunicare, astfel încât sistemele din fața și din spatele paravanului de protecție să se poată vedea direct. Fluxul de date curge pur și simplu prin firewall. La nivel de adresare IP , stația de la distanță nu vede firewall-ul ca un partener de comunicație, ci îl recunoaște doar ca o legătură între subrețele ( router fără NAT). Cu toate acestea, software-ul firewall care rulează pe dispozitivul de rețea (router) poate întrerupe fluxul de date (filtrează anumite pachete).

Invizibil

Ca și în cazul modului transparent pe două fețe, fluxul de date curge pur și simplu prin firewall. Dispozitivul pe care rulează software-ul firewall funcționează acum ca o punte , ceea ce înseamnă că nu este vizibil pentru partenerii de comunicare nici la nivelul IP, nici din perspectiva adresării la nivel scăzut.

Local

Software-ul firewall instalat local pe computer (firewall personal) monitorizează fluxul de date care curge prin acesta pe site (pe computerul a cărui pachete de rețea trebuie să le filtreze; în acest paragraf denumit sistemul sursă ). Din punctul de vedere al sistemului țintă, firewall-ul se află, prin urmare, în spatele adaptorului de rețea al sistemului sursă. Aceasta nu schimbă nici adresa de rețea a sistemului sursă, nici calea de comunicație către sistemul țintă. Aceasta înseamnă că firewall-ul personal este practic invizibil din punct de vedere al adresării. Cu toate acestea, acest lucru se referă doar la calea de comunicație și nu înseamnă că nu poate fi urmărită (datorită comportamentului sistemului sursă) sau că nu poate fi atacată direct prin adresa sistemului sursă (spre deosebire de paravanul de protecție extern al podului , care nu are adresă de rețea).

Set de reguli

Regulile unui firewall determină ce ar trebui să se întâmple cu un pachet de rețea care se potrivește cu modelul unui filtru. Promoțiile pot fi denumite diferit în funcție de produs. Fie cererea nu este permisă, iar pachetul este aruncat local (denumit de obicei DROP), fie este respins în mod activ (REJECT), de exemplu prin răspunsul cu un pachet ICMP . O cerere permisă se numește ACCEPT, ALLOW, PASS sau FORWARD, prin care FORWARD poate indica și o redirecționare a cererii, în funcție de produs și configurație.

Verificabilitatea codului sursă

În cazul produselor software, accesul gratuit la codul sursă al acestora este un aspect al securității computerului. Printre altele, este important să minimizați riscul ca un produs să conțină funcționalități de care utilizatorul nu ar trebui să fie conștient. De exemplu, există unele produse cu sursă închisă din sectorul firewall-urilor personale care trimit în secret datele producătorului însuși, adică fac exact ceea ce unii utilizatori încearcă de fapt să prevină cu produsul. Software-ul open-source poate fi verificat de către public în acest sens și, în plus, examinat pentru punctele slabe folosind mijloace juridice inexprimabile, care pot fi apoi închise mai repede. Modelele de licențe open source nu trebuie să fie echivalate cu software-ul gratuit; Open source , precum și software-ul gratuit includ și produse comerciale ( software-ul gratuit nu este același lucru cu freeware-ul ).

Tipuri de firewall în comparație

În funcție de locul în care sunt utilizate, se face distincția între două tipuri de firewall-uri. Firewall-urile personale sunt programe care rulează pe computerul pe care sunt proiectate să le protejeze. Firewall-urile externe sunt fizic în amonte de computer sau rețeaua de calculatoare pentru a fi protejate.

Diferențe între firewall-uri personale și firewall-uri externe

→ Secțiunea principală de tip: Paravan de protecție personal (de asemenea, firewall pentru desktop) și firewall extern (de asemenea, firewall de rețea sau hardware)

Ambele tipuri de firewall pot fi privite ca o completare reciprocă. În general, nu se poate spune că unul dintre cele două poate fi înlocuit cu celălalt, deoarece există diferențe conceptuale majore:

- Un firewall extern mediază de obicei între două rețele, de exemplu prin controlul accesului la Internet. Spre deosebire de aceasta, firewall-ul personal filtrează și conexiunile computerului de la și către partenerii de comunicare ai rețelei locale ( LAN ).

- În cazul unor cerințe de securitate mai ridicate , un firewall extern poate, de asemenea, să filtreze conexiunile din rețeaua locală, fiind conectat fizic direct în amonte de computerul care urmează să fie protejat. Paravanul de protecție extern poate monitoriza, de asemenea, o rețea (segment) special securizată în cadrul rețelei locale, cu care filtrează cel puțin o parte a comunicației în LAN. Cu toate acestea, acest lucru este rar întâlnit într-o rețea de domiciliu.

- Firewall-ul personal implementează exclusiv o funcție elementară pe computerele mobile: diferențiază rețeaua pe care este operat computerul în prezent și trece la setul de reguli asociat. De exemplu, partajarea de fișiere a computerului mobil poate fi accesată în cadrul rețelei private, în timp ce accesul la acesta este împiedicat în cadrul unei rețele publice (de exemplu într-o cafenea Internet).

- Un firewall extern care stabilește conexiunea la Internet în numele computerului împiedică în mod automat (datorită proiectării sale) pe cineva de pe Internet să poată accesa serviciile de rețea ale computerului protejat. Astfel, oferă, de asemenea, o protecție eficientă împotriva accesului la rețea la malware dacă instalează un serviciu de rețea care așteaptă ca cineva să configureze o conexiune la acesta de pe Internet. Spre deosebire de firewall-ul personal, nu este necesar să se mențină un set de reguli.

- Pe de altă parte, firewall-urile externe simple nu sunt capabile, sau doar într-o măsură limitată , să împiedice malware-ul să stabilească singură o conexiune la Internet, deoarece - spre deosebire de majoritatea firewall-urilor personale - nu au fost concepute pentru o astfel de sarcină. . Dacă nu este împiedicată comunicarea în rețea de la malware, accesul de la distanță nerestricționat la computer este posibil chiar în ciuda utilizării unui firewall extern.

- Excepție fac firewall-ul proxy extern și așa-numitul firewall de nouă generație , care pot accepta posibilitatea de a permite comunicarea în rețea numai pentru anumite aplicații.

Un firewall personal nu este în general mai bun sau mai rău decât un firewall extern, ci mai presus de toate diferit. Paravanul de protecție extern este mai fiabil în toate modurile în care funcționalitățile sunt aceleași. Acest lucru se datorează faptului că un astfel de dispozitiv specializat oferă în principal un sistem de securitate optimizat și stabil în rețea care, datorită separării fizice de sistemul de computer care trebuie protejat, nu poate fi manipulat sau chiar dezactivat atât de ușor .

Firewall personal (de asemenea, firewall desktop)

Software - ul firewall instalat local pe computer este menționată ca un firewall personal sau desktop firewall . Sarcina lor este de a preveni accesul extern nedorit la serviciile de rețea de pe computer. În funcție de produs, poate încerca, de asemenea, să împiedice aplicațiile să comunice cu lumea exterioară fără consimțământul utilizatorului.

avantaje

Viermii de computer care exploatează un defect de securitate într-un serviciu de rețea pentru a se răspândi pot infecta computerul numai dacă serviciul de rețea corespunzător poate fi accesat de vierme. Un firewall personal poate restricționa accesul la distanță la serviciul de rețea și astfel poate face infecția mai dificilă sau chiar preveni. Același lucru se aplică accesului la rețea de către un posibil intrus.

O astfel de filtrare este necesară atunci când este pornit un serviciu de rețea pe computer, care este necesar pentru funcționare, iar accesul la acesta trebuie restricționat . Accesul la distanță la serviciile de rețea care nu sunt necesare, pe de altă parte, poate fi prevenit fără un firewall prin dezactivarea acestor servicii .

În plus, regulile firewallului personal pot, în cel mai bun caz, să împiedice accesul din rețea fără obstacole a unui serviciu care a fost reactivat sau instalat în secret de malware. Utilizarea firewall-ului personal a dat roade dacă mesajul (posibil) din software-ul firewall este utilizat pentru a elimina imediat serviciile reactivate împreună cu malware.

Limite

Firewall-urile personale pot proteja împotriva unor viermi ai computerelor care se pot răspândi în rețea, dar nu protejează împotriva instalării altor malware.

În funcție de produs și de modul de operare, un firewall personal poate recunoaște serviciile de rețea nou adăugate (și aplicațiile cu funcționalitatea corespunzătoare ) și poate întreba utilizatorul dacă ar trebui permis accesul la distanță. Pentru ca această parte a funcției de protecție să funcționeze în mod fiabil, software-ul firewall trebuie să ruleze constant și stabil. Acest lucru reprezintă o provocare chiar și cu un sistem necompromis . Pe de altă parte, utilizatorul trebuie să știe ce face.

În plus, unele produse încearcă să împiedice comunicarea programelor de aplicații cu lumea exterioară fără consimțământul utilizatorului, cu intenția de a restricționa accesul în rețea la astfel de programe malware. Un astfel de succes al software-ului firewall este, însă, foarte dependent de abilitatea malware-ului în cauză (articolele de specialitate din revista TechNet Microsoft și nu avertizează că firewall-ul personal poate preveni accesul nedorit la rețea numai dacă malware-ul nu face un mare efort acolo pentru a-și ascunde activitățile). Acest tip de efect protector poate fi comparat cu un gard de grădină, care este un obstacol existent, dar nu de netrecut. Spre deosebire de gardul de grădină, totuși, software-ul firewall poate eșua brusc și neașteptat, în special pe un sistem compromis.

Dacă malware-ul este descoperit pe PC-ul pentru a fi protejat, accesul la rețea poate fi prevenit în mod eficient prin eliminarea acestuia, în loc să se utilizeze un firewall, deoarece acest lucru are încă un efect dacă software-ul firewall eșuează. În limitele sale, firewall-ul personal poate ajuta uneori să recunoască momentul în care are loc o astfel de comunicare.

dezavantaj

Programele care rulează pe același hardware cu software-ul firewall-ului personal au mult mai multe opțiuni de manipulare și eludare a acestora decât cu un firewall extern. O blocare sau chiar dezactivarea permanentă a software-ului firewall din cauza unei erori de software sau a unui malware determină accesul nerestricționat la serviciile de rețea filtrate anterior, uneori fără ca utilizatorul să observe. În funcție de produs și de nivelul de cunoștințe al utilizatorului, funcționarea incorectă poate provoca, de asemenea, această stare.

O altă problemă a conceptului este că software-ul firewall este poziționat între implementarea normală a rețelei a sistemului de operare și lumea exterioară, ceea ce înseamnă că, deși implementarea inițială a rețelei nu mai este cazul, software-ul firewall mult mai complex este direct vulnerabil. Experiența arată că software-ul conține mai multe erori și puncte de atac cu atât mai complex este. Firewall-urile personale pot conține ele însele lacune de securitate care, de exemplu, oferă doar abordări cu vierme de computer pentru acces la distanță.

Deoarece componentele unui firewall personal rulează (cel puțin parțial) cu drepturi extinse și componentele kernelului sunt de obicei instalate, erorile de programare și proiectare au un impact deosebit de puternic asupra securității, performanței și stabilității sistemului computerului. În funcție de produs, aceste componente pot fi folosite și pentru a transmite în secret date producătorului, de exemplu, și pentru a crea funcții suplimentare pe care utilizatorul nu le dorește în mod expres și care nu ar exista fără software-ul firewall instalat.

În ceea ce privește securitatea, utilizarea unui firewall personal devine discutabilă dacă, de exemplu, este oprit pentru o funcționare lină în timpul unui joc pe computer. Utilizarea unui firewall personal pe un astfel de sistem nu are sens, deoarece software-ul firewall doar ascunde riscurile rămase și astfel devine un risc de securitate în sine (conferă utilizatorului o senzație de securitate în restul timpului fără nici o bază pe acest sistem).

Pe sistemele în care un firewall personal este deja o parte integrantă a sistemului de operare, poate fi îndoielnic instalarea unui software firewall suplimentar. Operațiunea paralelă poate duce la probleme și nu este neapărat asociată cu avantaje.

Soluții alternative pentru a preveni accesul la distanță

Dezactivarea tuturor serviciilor de rețea care nu sunt necesare oferă cea mai bună protecție împotriva accesului la distanță nedorit. Deoarece chiar dacă software-ul firewall eșuează, nimeni nu poate accesa serviciile de rețea care nu au pornit. În plus, pornirea oricărui serviciu încetinește viteza de pornire a sistemului de operare și continuă să aibă nevoie de resurse de computer pentru munca lor ulterior. În funcție de sistemul de operare, există uneori instrumente ușor de utilizat care permit chiar și utilizatorilor neexperimentați să dezactiveze serviciile de rețea care nu sunt necesare într-un mod simplu.

Pentru a preveni accesul serviciilor de rețea rămase de pe Internet, acestea nu ar trebui să fie legate de adaptorul de rețea care este conectat la Internet. Această sarcină nu este complet banală pentru un utilizator neexperimentat, motiv pentru care utilizarea unui dispozitiv intermediar, cum ar fi un router DSL , are sens. Acest dispozitiv asigură automat că un serviciu de rețea este accesibil doar din rețeaua internă (privată), dar nu direct de pe Internet (consultați și „ Avantajele utilizării unui firewall extern ”).

Firewall extern (de asemenea firewall de rețea sau hardware)

Un firewall extern (cunoscut și ca firewall de rețea sau hardware) restricționează conexiunea dintre două rețele. Aceasta ar putea fi o rețea de domiciliu și Internetul, de exemplu.

Paravanul de protecție extern este predestinat pentru a preveni accesul neautorizat din exterior ( WAN din figură ) la sistemul intern. Spre deosebire de paravanul de protecție personal, sistemul intern de aici nu constă neapărat dintr-un singur computer, ci se poate referi la o rețea de mai multe calculatoare care formează rețeaua internă ( LAN din figură ).

Paravan de protecție hardware

În practică, nu există firewall-uri care se bazează exclusiv pe hardware . Un firewall poate rula pe propriul sistem de operare și poate accesa diferite niveluri de rețea, dar nu devine parte a hardware-ului. Un firewall conține întotdeauna software ca componentă esențială .

Mai degrabă, termenul firewall hardware este folosit ca sinonim pentru firewall-uri externe . Se intenționează să se exprime faptul că acesta este un element separat de hardware pe care rulează software-ul firewall. Cu toate acestea, există hardware care a fost optimizat pentru utilizarea software-ului firewall, de exemplu prin faptul că un design hardware corespunzător ajută la accelerarea unor părți ale decriptării și criptării anumitor protocoale.

avantaje

O conexiune directă a unui computer la Internet (mai precis la un modem corespunzător) înseamnă că toate computerele de pe Internet pot accesa serviciile computerului legate de această conexiune de rețea, ceea ce permite accesul la distanță la computer .

Pentru a preveni accesul la distanță de pe Internet, o soluție ar fi să se facă diferența între rețeaua internă (privată) și rețeaua externă (Internet) și să se lege numai serviciile necesare de interfața de rețea a rețelei interne. Un firewall extern care rulează în mod vizibil sau transparent unilateral poate îndeplini această sarcină: În loc de PC, paravanul de protecție extern este conectat la Internet, prin care computerele din rețeaua internă sunt la rândul lor conectate la rețea cu acest dispozitiv. PC-urile transmit acum cererile lor către Internet către firewall-ul, care accesează Internetul în numele computerelor. Prin urmare, sistemul țintă vede firewall-ul doar ca expeditor, care, la rândul său, redirecționează pachetele de răspuns din sistemul țintă către computerul corespunzător din rețeaua internă. În funcție de tipul de firewall, acest lucru vă permite să analizați și să filtrați pachetele de rețea în ambele direcții înainte ca acestea să ajungă la partenerul de comunicație real.

Exemplu de configurație din figură: Conexiunea la Internet ar putea fi o conexiune DSL, inclusiv un modem DSL . Paravanul de protecție ar putea fi apoi instalat pe un router DSL care este adresat de computerele din rețeaua privată (autonomă) ca gateway implicit . În acest fel, dispozitivul gestionează interogările de rețea ale computerelor interne și poate diferenția între interogări către rețeaua internă (privată) și externă (Internet) și le poate transmite în consecință. Comutatorul se conectează PC - urile din rețeaua internă între ele și de obicei este integrată într -un astfel de firewall, dar este în mod deliberat prezentat aici ca un dispozitiv independent pentru a face clar că un astfel de paravan de protecție filtrează numai accesul între rețeaua internă și externă, dar nu nu afectează are comunicare în rețeaua internă.

Deoarece sistemul țintă nu vede PC-ul intern de pe Internet, ci doar firewall-ul, posibilele atacuri de pe Internet sunt direcționate către firewall-ul predestinat pentru acest lucru și nu afectează direct PC-ul intern. Cineva de pe Internet care caută un serviciu de rețea (cum ar fi partajarea de fișiere și imprimante) pe adresa de rețea a paravanului de protecție nu îl va găsi deoarece serviciul rulează pe PC și nu pe firewall. La acest nivel, paravanul de protecție nu poate fi atacat și serviciile de rețea ale computerelor interne nu pot fi accesate de pe Internet.

Chiar și programele malware care pot instala în secret un serviciu de rețea pe computer nu pot modifica această stare. Serviciul de rețea poate fi accesat numai din rețeaua privată, dar nu și de pe Internet (la urma urmei, malware-ul nu poate instala un serviciu pe firewall, doar pe computer).

Notă: Funcționalitatea descrisă necesită ca dispozitivul firewall să fie configurat corespunzător (sistemul computerului care trebuie protejat nu trebuie să fie operat ca „server standard” sau gazdă expusă sau nu trebuie să se afle într-un „ DMZ ”, în funcție de interfața cu utilizatorul dispozitivului firewall poate fi de obicei verificată cu ușurință și, dacă este necesar, adaptată fără cunoștințe aprofundate de către specialiști).

Limite

În sectorul privat, firewall-urile cu filtru de pachete care funcționează pe un router DSL sunt utilizate în cea mai mare parte . Puteți împiedica comunicarea programelor individuale cu lumea exterioară fără acordul utilizatorului într-o măsură foarte limitată, deoarece acestea nu au fost concepute pentru o astfel de sarcină: pentru ca un astfel de dispozitiv să funcționeze fără efort permanent de configurare manuală, trebuie să să poată crea reguli dinamice. În afară de solicitările de adrese blocate în mod explicit și porturi de destinație blocate, prin urmare, permite automat toate conexiunile de comunicații care au fost solicitate de la rețeaua internă (adică de la PC-uri private).

Deci, dacă malware-ul instalează doar un serviciu de rețea care așteaptă o conexiune externă, mecanismul de protecție funcționează destul de bine. Cu toate acestea, dacă stabilește o conexiune la Internet în sine, dispozitivul va permite conexiunea deoarece a fost solicitată din rețeaua internă. Un astfel de dispozitiv poate preveni în mod eficient numai solicitările de conexiune externă.

Un firewall personal oferă aici mai multe opțiuni, dar nu este neapărat mai sigur și implică riscurile menționate mai sus . Un firewall personal nu este un substitut egal pentru astfel de dispozitive, dar în anumite condiții poate servi drept supliment corespunzător.

În consecință, unele routere DSL, care, în contradicție cu acest lucru, par să implementeze controlul accesului la rețea pentru aplicațiile PC, realizează acest lucru cu un truc simplu: conform manualului, utilizatorul ar trebui să instaleze mai întâi software-ul de administrare aparținând dispozitivului pe computer. . Împreună cu software-ul de administrare, un firewall personal intern ajunge la computerul de acasă. Chiar dacă software-ul instalat local raportează cu sigla și numele paravanului de protecție extern, nu are nicio legătură cu acesta. În ceea ce privește securitatea, o astfel de soluție nu diferă de obicei de alte firewall-uri personale care sunt instalate în plus față de un router DSL.

O altă abordare pentru prevenirea comunicării malware-ului cu Internetul se bazează pe ideea că firewall-ul ar trebui să blocheze tot accesul la Internet din rețeaua locală care nu este necesar, de exemplu, pentru a accesa site-urile web. Acest lucru se realizează printr-o regulă de filtrare care blochează toate cererile către Internet. O altă regulă permite acum în mod explicit solicitările DNS către serverul DNS la alegere și accesul la portul 80 (HTTP) al oricărui server de Internet, astfel încât serviciul de rețea care rulează acolo să poată fi accesat pentru accesul la site-uri web. Presupunerea este că malware-ul instalat pe computer pentru a fi protejat, care stabilește independent o conexiune la un serviciu de rețea de pe Internet, este acum blocat deoarece cererea de rețea nu mai este permisă să treacă pe portul său.

Cu toate acestea, acest „efect protector” este foarte limitat deoarece nu poate fi exclus cu certitudine că malware-ul care trebuie blocat nu folosește și portul lansat pentru comunicarea sa. Cu cât portul este mai popular, cu atât devine mai probabil un astfel de scenariu . Deoarece portul 80 este activat pentru comunicarea cu Internetul pe aproape fiecare firewall extern, numeroase programe malware folosesc acum și portul 80 pentru propria lor comunicare cu Internet, deoarece pot presupune că portul nu va fi blocat. Companiile folosesc mai mult astfel de filtre cu scopul de a restricționa accesul angajaților lor la Internet (de exemplu, pentru a se asigura că paginile HTML pot fi apelate, dar participarea la chat este împiedicată). În rețeaua privată de domiciliu, un astfel de set de reguli de obicei nu are sens.

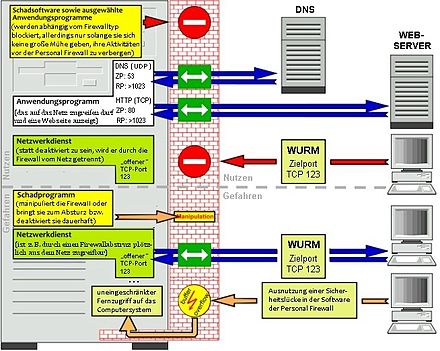

Dincolo de blocul de porturi, există metode avansate pe unele dispozitive pentru a controla solicitările de conexiune internă utilizând firewall-ul extern. De regulă, aceștia folosesc proxy-uri și, astfel, acceptă posibilitatea ca fiecare aplicație să se autentifice în firewall-ul extern înainte de comunicarea în rețea înainte ca comunicarea să fie permisă. Un dezavantaj al acestei metode este că aplicația trebuie să cunoască protocolul de autentificare (de ex. SOCKS ). Într-un astfel de mediu, numai aplicațiile care au fost extinse în consecință pot fi utilizate, chiar dacă suportul acestor protocoale este deja utilizat pe scară largă, astfel încât în acest sens se poate vorbi aproape de o configurație standard a aplicațiilor. Acest lucru face mai dificil, dar nu imposibil, ca malware-ul să comunice cu rețeaua externă neobservat (a se vedea figura din dreapta).

În plus, filtre speciale pot fi instalate pe firewall-uri profesionale care caută câteva semnături malware cunoscute în pachetele de rețea ale unui serviciu și blochează pachetele atunci când sunt identificate.

Metodele extinse menționate mai sus cresc efectul de limitare a daunelor firewallului extern și atunci când comunică din interior spre exterior. Cu toate acestea, deoarece acestea sunt rareori găsite în dispozitive de uz privat, ele fac excepție, cel puțin în acest domeniu.

Firewall-urile externe sunt proiectate doar pentru a limita accesul la rețea între rețeaua internă și externă. Deci, acestea nu oferă nicio protecție împotriva accesului nedorit din rețeaua internă, care, potrivit unui studiu realizat de Computer Security Institute în 2002, a avut loc cel puțin de două ori mai des decât încercările de hacking externe. De asemenea, oferă puțină protecție împotriva viermilor computerului care se răspândesc prin rețea dacă sunt aduși în rețeaua internă prin CD - uri , stick-uri USB sau dischete . Viermii de computer Sasser , W32.Blaster și Conficker au arătat prin focare în companii mari precum German Postbank și Delta Air Lines că aceste rute de infecție funcționează în viața reală în ciuda unui firewall extern.

În plus, se știe din 2013 cel târziu că cel puțin NSA din SUA a dezvoltat opțiuni de acces secret, așa-numitele portiere din spate , care elimină barierele de acces la aproape toate dispozitivele de la producătorii importanți, inclusiv routere.

dezavantaj

Dacă propriul computer nu operează niciun serviciu de rețea la interfața de internet și este operat în alt mod profesional, utilizarea unui firewall extern este îndoielnică, deoarece firewall-ul poate fi nevoit să analizeze pachetele de rețea separat pentru funcționarea sa. Poate întârzia comunicația de rețea într-o măsură mai mare sau mai mică, în funcție de viteza hardware proprie, de încărcare și de algoritmul respectiv . Cu toate acestea, dispozitivele moderne provoacă de obicei întârzieri sub pragul de percepție în parametrii normali.

În plus, utilizarea unui firewall poate contribui la faptul că utilizatorul crede în securitate și devine neglijent, de exemplu, instalând acum neglijent software din surse nesigure, deoarece firewall-ul îl protejează împotriva accesului de la distanță la posibilele programe malware. Drept urmare, el nu numai că își pierde securitatea, dar își pune în pericol și mai mult sistemul decât înainte; acest lucru este valabil și pentru utilizarea unui firewall personal.

Alte domenii de aplicare în rețelele corporative

În rețelele corporative, nu doar trecerea de la LAN la Internet justifică utilizarea unui firewall. Un firewall poate fi, de asemenea, utilizat între două sau mai multe rețele interne de organizare pentru a ține seama de diferitele cerințe de protecție ale zonelor de rețea, de exemplu atunci când rețeaua de birouri este separată de rețeaua departamentului de personal, în care sunt stocate datele personale.

Tehnici firewall

Un firewall poate utiliza diverse metode pentru a diferenția traficul de rețea dorit de cel nedorit, dar nu fiecare produs le acceptă pe toate.

Paravan de protecție filtru de pachete

O parte din sarcina unui firewall de filtru de pachete este de a bloca sau permite pachetele de rețea pe baza adresei de rețea a acestora. Pentru a face acest lucru, evaluează informațiile antetului pachetelor de rețea.

Filtrarea simplă (fără stat) a pachetelor funcționează pe un router firewall cu reguli statice și ia în considerare fiecare pachet de rețea în mod individual. Deci nu stabilește nicio relație cu pachetele de rețea anterioare. În contrast, există o formă extinsă de filtrare a pachetelor (controlată de stat) care înregistrează astfel de relații utilizând tehnologia de inspecție stată . Acest lucru restricționează în continuare accesul la sistemul sursă care a solicitat comunicarea. Un firewall corespunzător este, de asemenea, clasificat ca un firewall cu filtru de pachete pur, cel puțin atâta timp cât nu sunt instalate (posibile) filtre proxy pe acesta.

Adresarea de rețea ca bază pentru filtrarea pachetelor

Fiecare placă de rețea are un număr de serie unic care poate fi apelat, care se numește adresa MAC . Este alcătuit dintr-un număr de identificare al producătorului și un număr de serie adiacent.

Deoarece aceste numere sunt unice, ele pot fi utilizate pentru un tip simplu, dar în general valid de adresare într-o rețea. Simplu, deoarece poate fi folosit pentru a adresa un computer într-o rețea neramificată, de exemplu, dar nu poate fi specificat în adresa MAC pentru care program de pe computer este destinat pachetul de rețea. Fără ramificare, deoarece adresa MAC, datorită structurii sale, nu este potrivită pentru a fi împărțită în alte sub-zone. Prin urmare, nu este posibil să alocați destinatarul unei anumite subrețele folosind adresa MAC. Cu alte cuvinte, adresele MAC pot fi folosite ca numere de casă, dar dincolo de acestea nu pot fi atribuite nici unei străzi, nici unui rezident al casei.

Soluția este oferită de protocoale de comunicare superioare care sunt plasate peste adresa MAC. Un pachet de rețea este astfel ambalat în mod figurat de mai multe ori, adresa MAC reprezentând pachetul exterior și celelalte pachete fiind strat cu strat în acest pachet. În cadrul unei rețele TCP / IP, adresa IP formează următorul protocol superior, adică următorul ambalaj. Aceasta implică mai multe blocuri de cifre, comparabile cu o adresă de domiciliu, care conține un număr de stradă și un număr de casă (care parte a adresei IP reprezintă simbolic numărul străzii, mai precis ID-ul rețelei și care parte reprezintă numărul casei, mai mult exact ID-ul computerului , este definit de masca de subrețea ). Într-o astfel de rețea, următorul protocol superior, adică ambalajul în funcție de adresa IP, mapează portul . Portul este comparabil cu un număr de cameră sau o etichetă de nume. El determină pentru cine este destinat exact „în casă” pachetul (mai exact: ce program ar trebui să primească pachetul).

Un firewall poate evalua toate aceste „ambalaje” și poate filtra pachetele de rețea în mod corespunzător, hotărând pe baza unui „care are permisiunea de a accesa ce” set de reguli care solicitări sunt permise și care nu. Cu toate acestea, de regulă, acest lucru are loc numai din stratul OSI 3, adică adresa IP, deoarece informațiile despre adresa MAC ale pachetelor de rețea se modifică atunci când, de exemplu, trec un router în drum prin rețea.

Filtrarea adreselor este forma de bază a tuturor celorlalte tipuri de firewall. Filtrele care sunt utilizate doar pentru filtrarea adreselor de rețea, adică filtre de pachete , sunt, de asemenea, utilizate și pe toate celelalte firewall-uri.

Ruter firewall

Un router firewall este clasificat ca firewall cu filtru de pachete și este un software instalat pe un router și care restricționează conexiunea la rețea acolo. Acest tip de firewall poate fi într-o parte transparentă (router în modul NAT ) sau ambele părți ale modului transparent în aparență (router fără NAT).

Este în principal asociat cu dispozitivele firewall care utilizează filtre de pachete statice (fără stat), deși, strict vorbind, un firewall de inspecție statal poate fi instalat și pe un router. Alte tipuri de firewall diferă de un router firewall prin faptul că oferă cel puțin o formă mai precisă de filtrare a pachetelor (inspecție de stare) sau se bazează pe un concept care se abate de la router și oferă de obicei o formă extinsă de filtrare în plus față de pachet filtru (cum ar fi firewall proxy și firewall personal ).

Cu același hardware, routerul firewall este foarte rapid în comparație cu alte tipuri de firewall.

Straturi OSI

Modelul strat OSI descrie baza de proiectare a protocoalelor de comunicații în rețelele de calculatoare. Conform acestui model de strat, un filtru de pachete accesează straturile OSI 3 (adresa IP) și 4 (port) din informațiile de antet ale unui pachet de rețea.

Exemplu de set de reguli

Cu următoarele reguli exemplare de filtrare, trebuie remarcat faptul că conținutul nu este filtrat conform protocoalelor menționate, ci mai degrabă porturile TCP sau UDP aparținând serviciului de rețea corespunzător:

- Serviciile de poștă electronică ( SMTP - portul TCP 25, POP3 - portul TCP 110 și IMAP - portul TCP 143) sunt permise de pe Internet către serverul de poștă din DMZ .

- Serverul de e-mail este permis să trimită mesaje de la DMZ către Internet prin SMTP și să facă interogări DNS .

- Serviciile de administrare ( SSH , desktop la distanță, backup - portul TCP 22) către serverul de poștă electronică sunt permise din rețeaua locală .

- Toate celelalte pachete din sau din DMZ sunt scrise într-un fișier jurnal și apoi aruncate.

Deciziile de filtrare sunt luate individual și independent pentru fiecare pachet. Acest tip de filtrare este implementat astăzi în numeroase routere și switch-uri de nivel 3 .

Inspecție de stat

Spre deosebire de filtrul de pachete static (fără stat), aici regula firewall-ului este specificată dinamic pentru fiecare cerere de conexiune pentru a restricționa mai precis accesul la o conexiune stabilită. Paravanul de protecție setează canalul de retur (țintă la sistem sursă) în relație directă cu conexiunea stabilită anterior (sursă la sistem țintă) și restricționează accesul în consecință, astfel încât numai partenerii de comunicare implicați să poată accesa conexiunea. Aceasta este funcția de bază pe care o pot face toate firewall-urile de inspecție.

Filtrele speciale ale numeroaselor firewall-uri de inspecție stabile pot vizualiza, de asemenea, datele utilizatorului unei comunicări. Acest lucru este util, de exemplu, pentru protocoalele de rețea care negociază o a doua conexiune între partenerii de comunicare prin intermediul datelor utilizatorului (vezi FTP activ ). Prezentarea datelor utilizatorului permite filtrului să perfecționeze în continuare filtrarea adreselor pachetelor, dar spre deosebire de un filtru proxy, acesta nu poate influența conexiunea în sine (nu poate schimba datele).

În funcție de produs, firewall-ul de inspecție de stare poate detecta și după stabilirea unei conexiuni dacă și când PC-ul care trebuie protejat (mai precis clientul ) comunică cu sistemul țintă, prin care firewall-ul permite doar răspunsuri la acesta. Dacă sistemul țintă trimite date care nu au fost solicitate de client, firewall-ul blochează transferul chiar și după stabilirea conexiunii dintre client și sistemul țintă.

Straturi OSI

Un filtru de pachete bazat pe tehnologia de inspecție de stare accesează stratul OSI 3 (adresa IP), 4 (port) și, eventual, 7 (date utilizator) ale unui pachet de rețea.

Funcții posibile

În funcție de configurația dispozitivului pe care a fost instalat software-ul firewall și de produsul firewall, un firewall de inspecție de stare poate oferi următoarele funcții, printre altele:

- Protecție împotriva inundațiilor SYN , de ex. B. prin cookie-uri SYN

- Eliminarea pachetelor incorecte (de exemplu, steaguri TCP conflictuale , cum ar fi biții SYN, biții ACK și numerele de ordine)

- Protecție împotriva ping-ului de moarte , atacuri de ștrumfi , atacuri de lacrimă sau atacuri terestre

Paravan de protecție proxy (de asemenea, firewall strat de aplicație)

În plus față de datele privind traficul pur, cum ar fi sursa, destinația și serviciul, filtrele unui firewall proxy (numit și firewall strat de aplicație ) iau de asemenea în considerare datele utilizatorului, adică conținutul pachetelor de rețea. Spre deosebire de tehnologia de inspecție de stare, care, în funcție de produs, uneori accesează și datele utilizatorului, filtrul proxy tipic nu transmite pur și simplu cererea de rețea din sistemul sursă către sistemul țintă. Mai degrabă, el însuși își stabilește propria conexiune cu sistemul țintă. Deoarece comunică cu sistemul țintă în numele clientului solicitant, poate analiza pachetele în mod coerent și influența conexiunea. În acest fel, el este capabil să filtreze întrebările cu privire la fluxul de comunicare al datelor utilizatorului și poate decide ce răspunsuri din sistemul țintă să transmită clientului solicitant. El poate schimba conținutul pachetului după bunul plac.

Din punct de vedere tehnic, un astfel de filtru funcționează ca un partener de comunicare care intervine în trafic și termină conexiunile de pe ambele părți (există două conexiuni independente) în loc să treacă pachetele de rețea. Filtrul în sine este un program de servicii pentru rețelele de calculatoare care mediază traficul de date și, prin urmare, este numit și server proxy : Ca mediator activ, se comportă ca un server față de clientul solicitant și ca un client față de cealaltă parte, sistemul țintă . Deoarece trebuie să cunoască protocolul de comunicație, există un filtru separat pentru fiecare protocol de comunicație superior ( HTTP , FTP , DNS , SMTP , POP3 , MS- RPC etc.) (se vorbește, așadar, și de proxy dedicate ). Puteți, printre altele, opțiunile de protocol nedorite interzic aproximativ un SMTP - tranzacție fără BDAT, VRFY sau similar .. permite. Pot exista chiar mai multe proxy dedicate pentru același protocol , de exemplu pentru a filtra diferite servicii web sub HTTP; de exemplu, una pentru fiecare aplicație web utilizată într-o companie.

Proxy-ul generic , cunoscut și sub numele de proxy la nivel de circuit , este o excepție . Este utilizat ca un filtru independent de protocol pe firewall-ul proxy, unde implementează un modul de filtrare bazat pe port și adresă, care acceptă (posibilă) autentificare pentru stabilirea unei conexiuni. Filtrul nu este capabil să vadă comunicarea, să o conducă și să o influențeze singur, deoarece nu cunoaște protocolul de comunicare.

Straturi OSI

Un proxy dedicat ca filtru, care este specializat într-un anumit protocol, funcționează ca un program de servicii de mediere și, prin urmare (ca orice serviciu sau program de aplicație) accesează stratul OSI 7 (stratul de aplicație) . Level Circuit Proxy ca generic filtru (protocol independent), pe de altă parte, utilizează nivelul OSI 3 (adresa IP), 4 (port) și , eventual , 5 (pentru autentificare pentru stabilirea conexiunii).

Notă: Contrar unei neînțelegeri populare, sarcina de bază a unui firewall de nivel de aplicație nu este să permită sau să refuze accesul anumitor aplicații (programe) la rețea. Numele Aplicație a fost derivat doar din stratul de aplicație din stratul OSI 7, ceea ce înseamnă că un filtru corespunzător poate căuta în datele de utilizator ale pachetelor de rețea. Sarcina de a restricționa accesul la rețea la aplicațiile care s-au autentificat pe firewall revine de obicei (dacă este cazul) la filtrul proxy generic, adică la filtrul care nici măcar nu folosește stratul de aplicație .

Limite: tunelare

În principiu, orice serviciu poate funcționa pe orice număr de port. Dacă portul TCP 80 este activat pentru HTTP în reguli, un alt protocol poate rula în continuare pe el. Doar ambii parteneri de comunicare (clientul din rețeaua internă și serviciul de pe server din rețeaua externă) trebuie să fie configurați în consecință. O încercare de a preveni acest lucru cu ajutorul paravanului de protecție poate fi făcută cu firewall-uri de strat de aplicație. Puteți examina structura datelor utilizatorului și puteți bloca toate pachetele care nu corespund protocolului serviciului aprobat. Cu toate acestea, fiecare protocol ar trebui să transmită date, motiv pentru care datele trebuie convertite numai în consecință în acest caz. Dacă software-ul încorporează datele care urmează să fie transmise în HTTP fără a încălca standardul protocolului, acest firewall este, de asemenea, neputincios în acest sens (stația la distanță, adică serviciul de pe server, trebuie să înțeleagă totuși acest tip de conversie). Un tunel face o astfel de conversie. Datele manipulate pot de ex. B. să fie ambalate în fluxuri de date de imagine.

Prin urmare, tunelurile oferă o metodă de ocolire a controlului firewall-ului. Tunelurile sunt, de asemenea, utilizate pentru transportul protocoalelor de rețea nesigure într-un mod rezistent la atingere și la manipulare, utilizând un protocol de rețea securizat și criptat. Acest lucru se poate face, de exemplu, printr-un tunel SSH sau VPN în cadrul unei conexiuni legitim activate.

Atât OpenVPN, cât și mulți clienți SSH (de exemplu, PuTTY ) pot, de asemenea, să configureze un tunel prin intermediul unui proxy HTTP, care ar trebui să redirecționeze doar site-uri web. Există, de asemenea, software special pentru tuneluri pentru protocoale precum DNS sau ICMP .

Skype, în special, este un exemplu de cât de bine funcționează cele mai multe firewall-uri. Atâta timp cât utilizatorii din rețeaua internă au posibilitatea de a accesa site-uri web, administratorul firewallului are puține șanse tehnice de a preveni tunelarea prin criptare. Datorită listelor albe care restricționează accesul la anumite servere, firewall-urile pot îngreuna tunelurile. Organizațiile extind uneori măsurile tehnice cu măsuri de securitate organizațională, de ex. B. O interzicere a utilizării conștiente a tunelurilor în ghidul de siguranță , pe care angajatul trebuie să o semneze.

O penetrare transparentă a unui firewall este, de asemenea, cunoscută sub numele de piercing firewall.

Tehnici complementare

Sisteme de detectare și prevenire a intruziunilor

„Sistemele de detectare a intruziunilor” (IDS) și „Sistemele de prevenire a intruziunilor” (IPS) recunosc o tentativă de spargere bazată pe tiparele de comunicare. Diferența este că un IDS recunoaște doar atacul (detectarea) și un IPS (prevenirea) încearcă să blocheze atacul. Deși aceste sisteme nu aparțin modulului firewall, îl pot completa și, prin urmare, sunt incluse din ce în ce mai mult într-o soluție firewall ca o funcție suplimentară. Unele sisteme firewall oferă opțiuni de extindere pentru modernizarea unui IDS, inclusiv sloturi pentru module de extindere. Aceste module sunt uneori unități de procesare independente cu CPU și memorie principală, deoarece această funcție poate necesita o performanță intensă din punct de vedere al calculului, în funcție de zona de activitate. Performanța suficientă a procesorului este esențială pentru un timp redus de procesare (latență). Latența cauzată de sistemele IPS poate fi mai mică de 100 de microsecunde, în funcție de producător.

Subiectul recunoașterii atacurilor și reacției la acestea în mod automat este foarte complex. Un concept neglijent, o implementare slabă sau o configurație nefavorabilă poate crea posibilitatea unui atac de refuz de serviciu . De exemplu, unele sisteme creează o regulă temporară de firewall care blochează toate încercările ulterioare de conectare de la presupusa adresă IP de atac. Cu toate acestea, dacă un atacator trimite pachete către sistem cu o adresă falsă a expeditorului (vezi spoofing IP ), el poate folosi aceasta pentru a împiedica accesul la adresa falsificată. Dacă nu au fost definite excepții pentru aceasta, el poate izola toate adresele de sistemul atacat unul după altul de care are nevoie pentru munca sa ( server DNS etc.).

Alte funcții posibile

Următoarele funcții pot fi utilizate pe un dispozitiv firewall:

- Punct final pentru conexiunile VPN

- Luarea în considerare a calității serviciului în prioritatea de procesare

- Etherchannel (cunoscut și sub numele de agregare de legături sau porturi , legare sau trunking , în funcție de producător ) pentru a combina mai multe interfețe fizice într-o singură interfață logică rapidă, de exemplu două interfețe de 100 Mbit de 200 Mbit

Vezi si

literatură

- Jacek Artymiak: Construirea firewall-urilor cu OpenBSD și PF . Ediția a II-a. devGuide.net, Lublin 2003, ISBN 83-916651-1-9 .

- Wolfgang Barth: Cartea Firewall. Bazele, structura și funcționarea rețelelor securizate cu Linux . A treia ediție actualizată și extinsă. Millin-Verlag, Poing 2004, ISBN 3-89990-128-2 .

- Oficiul Federal pentru Securitatea Informației: Concepția gateway-urilor de securitate. Structura potrivită și modulele potrivite pentru o rețea sigură . Bundesanzeiger, Köln 2005, ISBN 3-89817-525-1 .

- WR Cheswick, SM Bellovin, AD Rubin: Firewall-uri și securitate pe internet. Alungându-l pe Wily Hacker . Addison-Wesley, Boston MA și colab. 2007, ISBN 978-0-201-63466-2 (Addison-Wesley Professional Computing Series) .

- Andreas Lessig: Firewall-uri Linux. O introducere practică . Ediția a II-a, O'Reilly, Beijing și colab. 2006, ISBN 3-89721-446-6 ( descărcare a surselor LaTeX)

- RFC 2979 Comportamentul și cerințele pentru firewall-urile Internet.

- Stefan Strobel: Firewall-uri și securitate IT. Bazele și practica rețelelor securizate: filtre IP, securitate conținut, PKI, detectare intruziune, securitate aplicație . A treia ediție actualizată și extinsă, dpunkt-Verlag, Heidelberg, 2003, ISBN 3-89864-152-X (ediția iX)

Link-uri web

- Lista de verificare a comisarului de stat pentru protecția datelor din Saxonia Inferioară din 1999 (PDF; 146 kB)

- Studiu BSI Firewall din 2001 ( Memento din 25 ianuarie 2012 în Arhiva Internet )

- Articol în Wiki HaBo

Dovezi individuale

- ↑ duden.de , definiția „firewall”, începând cu 26 mai 2012

- ↑ a b Michael Wächter, „Falsificarea și progresul în protecția datelor”, ISBN 3-428-09780-7 , 1998, p. 92

- ↑ „HIPAA Training and Certification: Job-Role-Based Compliance”, ISBN 978-1-4239-5899-4 , Axo Press, Supremus Group 2008, p. 18

- ↑ Erwin Erasim, Dimitris Karagiannis (Ed.), „Securitatea în sistemele informaționale - SIS 2002”, ISBN 3-7281-2864-3 , Hochschulverlag AG, 2002, p. 88

- ↑ Gură de securitate critică în serviciul server Windows , heise Security, 23 octombrie 2008

- ↑ Holger Schwichtenberg, Frank Eller: „Programarea cu biblioteca de clasă .NET”, ISBN 3-8273-2128-X , Addison-Wesley-Verlag, 2004, p. 434

- ↑ Newsletter Bürger CERT ( Memento din 10 ianuarie 2015 în Arhiva Internet ), „Site-uri web manipulate”, 21 ianuarie 2010

- ↑ Harald Schumann: Attack from the Net , tagesspiegel.de , 31 octombrie 2010

- ↑ Lacune de securitate în IOS-ul Cisco , despre posibilitatea infiltrării codului programului cu un pachet ping pregătit, Heise Security, 25 ianuarie 2007

- ↑ Andrew Lockhart: „Hacks de securitate a rețelei”, ISBN 978-3-89721-496-5 , O'Reilly Verlag, ediția a 2-a 2007, p. 130

- ^ Richard A. Deal: "Firewall-uri Cisco Pix", ISBN 0-07-222523-8 , 2002, p. 207

- ^ A b Deconstructing Common Security Myths , de Microsoft TechNet Magazine , Jesper Johansson și Steve Riley , numărul mai / iunie 2006

- ↑ a b ZoneAlarm im Kreuzfeuer , Spionul care a venit din interior , c't Numărul 17 ( Memento din 16 octombrie 2007 în Arhiva Internet ), pp. 108-110, Jürgen Schmidt , 7 august 2006

- ↑ Protecție împotriva virușilor sub Windows Răspunsuri la cele mai frecvente întrebări ( Memento din 16 octombrie 2007 în Internet Archive ) , nu apare numărul 18, Daniel Bachfeld , p. 196

- ↑ Cataloage de protecție de bază BSI: Dezvoltarea unui concept pentru gateway-uri de securitate

- ↑ a b firewall apelează revista home com! , Ediția 4/2006, p. 12

- ↑ a b c d G. Borges, J. Schwenk, C. Stuckenberg: „Furt de identitate și abuz de identitate pe internet”, ISBN 978-3-642-15832-2 , Springer Verlag 2011, p. 61

- ↑ Perimetrul companiei . Rețele Palo Alto. Adus pe 7 iulie 2016.

- ↑ Next Generation Intrusion Prevention System (NGIPS) ( Memento din 6 iulie 2016 în arhiva web arhivă. Azi )

- ↑ a b W. R. Cheswick, SM Bellovin, AD Rubin: "Firewalls and security in the Internet", ISBN 3-8273-2117-4 , Addison-Wesley-Verlag, p. 159 și urm.

- ↑ a b c Problemă cu BitDefender și Windows Firewall Settings pe Windows 10 , bitdefender.com, 31 iulie 2015

- ↑ Personal Firewalls, Partea 2 ( Memento din 12 februarie 2010 în Arhiva Internet ) de copton.net, Alexander Bernauer

- ↑ a b Suport de la Microsoft pe tema „Paravanul de protecție Windows nu pornește din cauza erorii 0x8007042c”, bazat pe Windows 7, accesat în 5 iulie 2016

- ↑ Dezactivați paravanii Windows Firewall , winfuture.de, mesaj din 31 octombrie 2004

- ↑ Notă: un malware executat anterior (adică instalat pe sistem) poate fi fiabil prin înregistrarea ultimei imagini "curate" a hard diskului ( Imagine ) din sistemul computerului eliminat (vezi și G4L , Clonezilla , Partimage ) întrucât, de exemplu, un software antivirus numai în mod condiționat este capabil să elimine complet malware-ul și manipulările acestuia de pe sistemul computerului. Vezi: Curățarea unui sistem compromis , Microsoft TechNet, Jesper M. Johansson, 7 mai 2004

- ↑ Firewall-uri personale (PDF), Autor: Ralf Hildebrandt, diapozitive de prelegere „Beneficii și pericole”, p. 6 Protecția împotriva „ Ping-ului morții ”

- ↑ Personal Firewalls, Partea 1 ( Memento din 15 aprilie 2011 în Arhiva Internet ) de copton.net, Alexander Bernauer

- ↑ Lacune critice de securitate în firewall-urile de birou Symantec , Heise.de, 13 mai 2004

- ↑ Software cu erori și consecințele acestora ( Memento din 9 ianuarie 2015 în Arhiva Internet ) (PDF), Melanie Ulrich ; Revista SUA cu fir ; 14 ianuarie 2007

- ^ Vierme Witty pătrunde produsele de securitate ISS printr-o gaură , de heise.de, Daniel Bachfeld , 22 martie 2004

- ↑ Dezactivați serviciile de rețea pe un sistem Windows XP / 2000: win32sec de la dingens.org (grafic), svc2kxp.cmd de la ntsvcfg.de (lot)

- ↑ „Securitatea în sistemele informaționale - SIS 2002”, Erwin Erasim, Dimitris Karagiannis (Ed.), ISBN 3-7281-2864-3 , Hochschulverlag AG, 2002, p. 88

- ↑ Responsabilul cu protecția datelor Microsoft depune mărturie la procesul Sasser , Heise.de, 6 iulie 2005

- ↑ Jacob Appelbaum, Judith Horchert și Christian Stöcker: Shopping for Spy Gear Catalog Advertises NSA Toolbox , în: Der Spiegel , ediție online în limba engleză din 29 decembrie 2013, accesată la 31 octombrie 2017

- ↑ Cataloage de protecție de bază BSI: Gateway de securitate (firewall)

- ↑ Catalog de protecție de bază BSI: selecție adecvată a unui gateway la nivel de aplicație

- ↑ Claudia Eckert: „Securitate IT - Concepte, proceduri, protocoale”, ISBN 978-3-486-58999-3 , 2009, Oldenbourg Wissenschaftsverlag, ediția a 6-a, p. 730

- ↑ Ocoliți un firewall cu ajutorul unui tunel DNS

- ↑ Jürgen Schmidt: The Hole Trick, How Skype & Co. bypass Firewalls In: c't 17/06, p. 142

- ↑ Metode de ocolire a unui firewall

- ↑ https://www.trendmicro.de/cloud-content/us/pdfs/business/datasheets/ds_tps_440t.pdf